„Ransomware, to je vážná psychologická hra kdo s koho.“

Ransomware – slovo, které jak mezi protřelými „ajťáky“, tak i běžnými uživateli internetu nabírá na zběsilých otáčkách. Jakub Křoustek z Avastu nám dal chvíli svého cenného času, který jinak tráví dobrodružně-detektivní honbou za kyberzločinci, abychom si s ním mohl blíže o všem, co se týká slova ransomware, zajímavě popovídat.

Jak vypadá Váš takový „normální“ pracovní den?

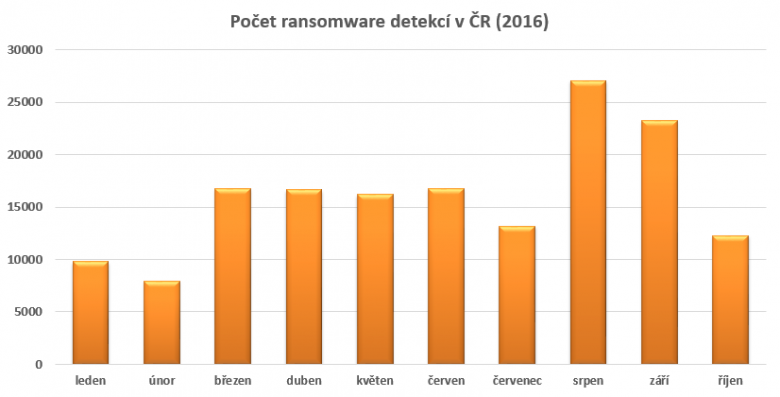

Je to jízda (směje se), co Vám budu povídat. Když si například vezmete, že v průměru jsme v minulém roce každou sekundu zabránili minimálně jednomu ransomware útoku na naše klienty, navíc jsme zaznamenali okolo 200 nových rodin, tak se rozhodně s mými kolegy nenudíme.

A jak takový můj typický den vypadá? Monitorujeme nově rodící se rodiny, aktualizujeme data o těch stávajících a snažíme se rozlousknout šifrovací kódy s tím, že když se nám podaří kód nějakého hodně šikovného ransomware s kvalitní kryptografií správně dešifrovat, tak to vždy razantně zmenšuje propast mezi námi a zločinci.

Jakub Křoustek (Avast)

A jak dlouho časově takové úspěšné dešifrování trvá?

Může to být pár minut, ale i týdnů. Mně osobně např. trvalo celé 3 týdny, než jsem plně pochopil ransomware CryptoWall do posledního bajtu – teď kdybyste mě vzbudili i o půlnoci, tak bych Vám kód odvyprávěl i z patra (směje se).

A proč zmiňuji CryptoWall, který už se teď nešíří? Protože mnoho dnešních nově se rodících ransomware kmenů se inspiruje jeho „střevy“, což nám alespoň trochu usnadňuje práci s analýzou jejich kódů. K tomuhle mě ještě napadá, že před dvěma lety se objevil ransomware zvaný HiddenTear, kdy jeho tvůrce měl dle svého mínění parádní nápad (usmívá se), že ho postaví na modelu open source a zveřejnil ho na GitHubu.

Od té doby snad není týden, aby se alespoň dva tři jeho klony neobjevily. Onen „recyklovaný“ kód je nám samozřejmě znám, takže většinu z nich dokážeme nejenom detekovat, ale i rozšifrovat.

Co naopak nejvíce stěžuje proces dešifrování neboli Vám hází klacky pod nohy?

To možná nebudete čekat, ale je to špatně napsaný kód, který pak dešifrování neumožní nikomu, například když autor ransomwaru zapomene uložit šifrovací heslo. Pak už pomůže jenom hádání z křišťálové koule.

Je to hodně smutné, protože si vezměte, že např. začínající programátor – zločinec, kterému třeba i nejde o peníze oběti jako spíše o dokázání si svého skillu, si takhle napíše nekvalitní kód a potom tím někoho napadne s tím, že chce jakoby naoko „zaplatit“ a pak když mu ta sranda s vystresovanou obětí stačí, tak by i rád svůj výtvor stáhnul a data dešifroval, jenže ouha, teď mu to samotnému nejde, protože sám neví, kde udělal při programování chybu (směje se). Vypadá to jako špatný vtip, ale vážně je to smutné a děje se to.

A je pravda, že nejvíce uživatelů ransomware napadne přes návštěvu pochybných serverů, jako jsou např. pornografické stránky apod.? Alespoň já si to tak myslím, že to je největší pravděpodobnost možného nakažení.

No, neházel bych to vše takhle do jednoho pytle. Ono se to možná moc nezdá, ale některé tyto pornografické, nebo „warez“ servery mají daleko lepší zabezpečení než „normální“ servery. Mnoho z nich má dobře pracující bug bounty, tedy programy, díky kterým jim lidé mohou za finanční odměnu nahlašovat případnou „Achillovu patu“ webu neboli jeho zranitelné místo.

A ty cesty (zamyslí se), jak se může k Vám ransomware dostat do PC nebo mobilu, tak těch je samozřejmě více. Například dost častým případem je rozkliknutím podezřelé přílohy z neznámého e-mailu.

Dobře, a teď si představme, že mě ransomware napadl. Jaké jsou nyní moje možnosti, aniž bych musel zaplatit výkupné. Co vy jako experti radíte lidem v takové nepříjemné situaci?

Já rád říkám, že vždycky je naděje se z toho dostat, aniž byste musel platit výpalné. Ono, když si to vezmete z jiného úhlu pohledu, tak ze strany zločince je to především velice zrádná nátlaková psychologická hra, kdy vlastně cílem zločince je, abyste mu uvěřili a okamžitě zpanikařili a zaplatili mu.

A teď krizový moment spočívá v tom, že vy dopředu nevíte, jestli zločinec jen blafuje a data by vám i po případném zaplacení jako i vážně vrátil. I pokud selžou snahy o obnovu ze zálohy, tak stejně radím snažit se zachovat si chladnou hlavu a vyčkat – je poměrně slušná šance, že už je, nebo se v budoucnu objeví nějaký dešifrovací nástroj od nás nebo dalších společností na trhu, kterým budete moci data bezpečně a zdarma rozšifrovat.

Ale zase je také pravda, že dost záleží na tom, v jaké jste výchozí pozici. Jestli pravidelně zálohujete, tak si můžete i určitě vybírat „snadněji“, co jako napadená oběť uděláte než jako malý živnostník, kterému zálohování nic moc neříká a ta zašifrovaná data jsou pro něj svým způsobem otázkou života a smrti.

Anebo je taky jistá šance, že autoři z jiného „znepřáteleného“ ransomware gangu (směje se) zveřejní jeho klíč. To se například stalo u kmene Chimera, jehož klíče byly zveřejněny kriminálníky stojícími za kmenem Petya. Takže jak říkám, někdy stačí opravdu prostě počkat.

Ransomware Petya

Kolik chtějí zločinci peněz za vrácení uživatelských dat zpět?

Tak na mobilech se to může pohybovat okolo 6 dolarů, tam jsou zatím docela skromní (usmívá se). U PC začínají požadavky zhruba na 200 dolarech až do desítek tisíc dolarů. Jinak se převážně platí v Bitcoinech, což je hlavní používaná kryptoměna.

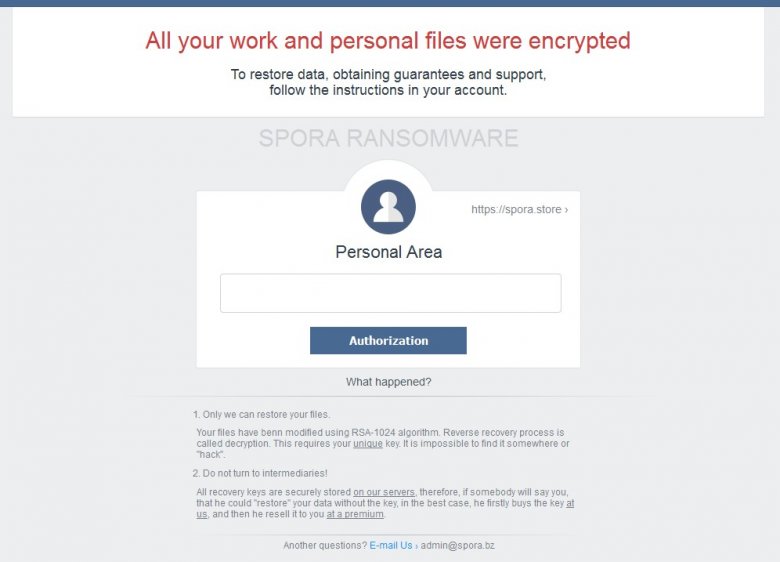

Hodně kreativní, co se týče výše platby, je specifický ransomware Spora, který počítá cifru dynamicky. To znamená, že si udělá po svém spuštění celkový obrázek o všech Vašich datech, rozškatulkuje si je a pak podle jejich počtu Vám sdělí cenu výkupného. Chytré, že?

Ransomware Spora

To tedy. A je třeba něco – v momentě, kdy nechci jen vyčkávat – co mohu udělat okamžitě po napadení?

No, pokud máte třeba jako operační systém Windows, tak ten dělá tzv. Shadow copy, neboli stínové kopie Vašich dat a to mě napadá, že je třeba první možnost, kam sáhnout při útoku, ale na druhou stranu mnoho rodin má i tohle dnes v malíku a maže spolehlivě i tyto kopie.

On tvůrce kvalitně napsaného ransomware je vždy velice chytrá a jistým způsobem velmi kreativní osoba, která si plnohodnotně predikuje všechny možné protikroky své oběti a dopředu se na to připraví + někteří to svým způsobem pojímají i docela bizarní humornou formou.

Jak myslíte přesněji to „bizarní humornou formou“?

Třeba ransomware má i live support, kde vám budou „nápomocní od A po Z“, kam a jak zaplatit. Do podobné bizarní kategorie řadím i např. ransomware Popcorn Time, který Vám nabídne kromě standardní možnosti zaplacení v bitcoinech i možnost, že když nakazíte 2 své kamarády, tak Vám data vrátí i bez zaplacení. Tvůrci jsou holt čím dál tím víc vynalézavější.

A mohl byste mi nějak přiblížit a osvětlit model RAAS neboli Ransomware As A Service?

RAAS je zajímavý business model, kde si může kapsu snadno „namastit“ i člověk, který nemá tak velké technické znalosti. V praxi to funguje tak, že jdete na speciální web (často v Darknetu), kde si necháte vygenerovat unikátní ransomware, a když se Vám podaří ho někde „udat“, tak tvůrce Vám dá i nějaké procento ze zisku. Takhle se na tom přiživuje mnoho lidí po celém světě.

Takže RAAS je něco na způsob organizované mafie v reálném světě?

Ty nejúspěšnější ransomware rodiny nejsou dílem jednotlivců, ale celých gangů, takže přirovnání k mafii je na místě. Konkrétně u RAAS modelu jsou, ale panuje poměrně anonymita – autor ransomwaru ani jeho šiřitelé se navzájem nemusejí vůbec znát.

A je projekt No More Ransom na to vlastně odpovědí?

Dá se to tak říct. No More Ransom je docela mladý projekt, který vlastně vzešel z iniciativy Europolu a dvou zakládajících antivirových firem. Jde o stránky, které se snaží pomáhat obětem, a osvětluje jim, co všechno mohou dělat v případě napadaní. Velkou výhodou je určitě i to, že se tak i díky tomu centralizují ověřené nástroje pro dešifrování. Postupně se to rozrůstá, což je jen dobře.

Když se teď zase vrátíme k Vaší profesi, tak s jakými druhy ransomware nyní nejvíce v Avastu přicházíte do styku? A jaký druh je nejvíce nyní na vzestupu?

Tak nejčastěji se nyní setkáváme v praxi se šifrovacími rodinami, potom samozřejmě lockscreeny a začíná se objevovat i doxware, který uživateli vyhrožuje, že jestli urychleně nezaplatí, tak např. do 2 dnů zveřejní jeho osobní data ven.

Ale je velmi zajímavé, že asi u 3 nebo 4 rodin, se kterými jsem se měl čest setkat, i po uplynutí zločinci vyměřené doby se nic z dat uživatele nezveřejnilo. Vlastně ani nemohlo, protože tato funkcionalita v kódu úplně chyběla (opět se usměje).

A jak jsou na tom „hvězdy“ z minulého roku jako např. CryptoWall nebo Locky?

CryptoWall už utichl, ale jak jsem říkal na začátku, mnoho nových typů „žije“ z částí jeho kódu. I Locky je teď v silném útlumu oproti minulému roku (zamyslí se). Jako největší hrozbu na vzestupu v tomto směru nyní vnímám ransomware Cerber nebo Spora a určitě obecně všechen open-source ransomware, kterého je čím dál tím více.

Jak je to s cílením? Nahazují zločinci sítě po internetu nahodile, nebo se snaží lovit s větším rozmyslem?

Řekl bych, že je to spíše masová záležitost. Ale také hodně záleží na rodině ransomware. Existují i typy, které cílí jen na velké ryby neboli velké organizace. Myslím si, že nejvíce zasahuje cílený ransomware asi sektor vzdělávání, a dává to dobrý smysl. Když si to vezmete, tak např. univerzity v USA rozhodně nechtějí hrát se zločincem psychologickou hru na „kočku a myš“ a svá data nutně potřebují, a tak kolikrát prostě radši zaplatí.

A nyní bych se Vás pane Křoustku rád zeptal na možnosti prevence proti útoku.

Ideální prevence by byla mít stále vypnuté PC (usmívá se). Ne, tak teď vážně – asi každý uživatel by měl začít sám u sebe a zodpovědně zálohovat, a to nejlépe na vícero odlišných datových médií. Pak určitě dodržovat tzv. hygienu v e-mailech, kdy si dávám pozor, na co klikám. Mít aktualizovaný veškerý software, který používám. Nezapínat makra v aplikaci Office a především používat antivir s behaviorální ochranou, který sleduje vše za běhu a není pro něj problém podezřelý proces rychle odstřelit.

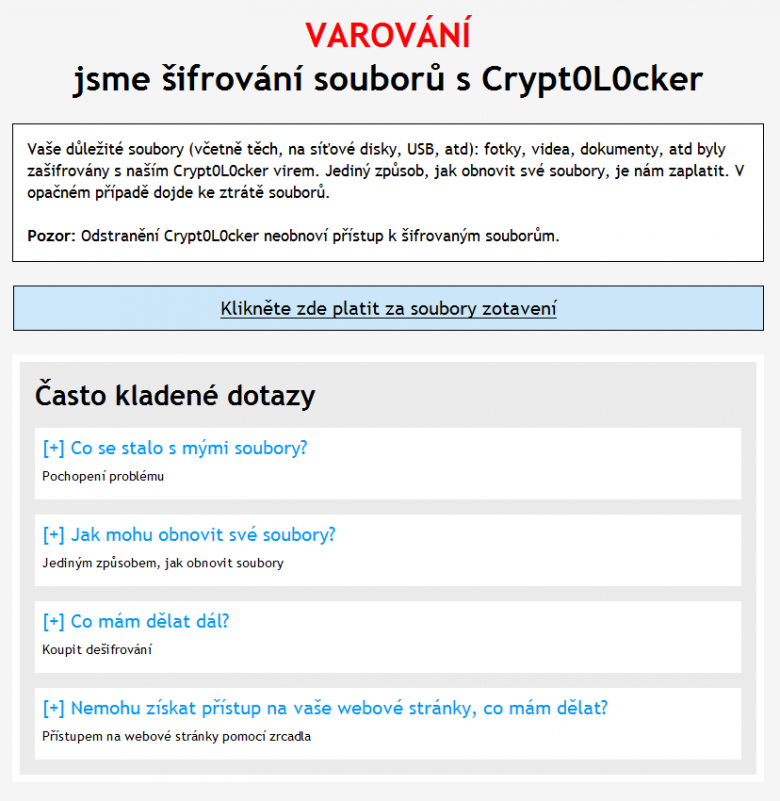

Ransomware Crypt888 imitující rodinu Petya

Nakousl jste „vždy populární“ téma zálohování dat, máte nějaké osvědčené tipy a rady, když už jsme u něho?

Já osobně nejsem velký zastánce toho názoru, že stačí např. jen mít druhý disk v PC, protože kvalitní ransomware šifruje i podle přípon a přípona jménem backup je první, na co se zaměřuje. Rady a tipy? Tak určitě dodržovat periodicitu zálohovacích procesů a potom takové ty klasiky jako mít více médií po ruce. Určitě využít i cloudová úložiště. Anebo když mám např. externí disk, tak po provedeném zálohování ho okamžitě odpojit, takže když to zobecním – nemít stále externí zařízení připojena ve dne v noci k síti či PC, protože v okamžiku napadení se ransomware dostane i tam a hned máte jedno zálohovací médium nepoužitelné, a to je pak průšvih.

A jak je na tom ČR a ransomware?

Odpovím takto – v průměru každé 3 minuty na našem území detekujeme jeden takový útok. To je nárůst o více než 250 % oproti minulého roku. Takže i naše země je už také plně zasažená a důkladně se věnujeme monitoringu u těch rodin, které obsahují instrukce pro platbu výkupného v češtině jako např. Crypt0L0cker, Crypt888 nebo například Kostya.

Ransomware Crypt0L0cker obsahuje i českou lokalizaci

A jaké jsou Vaše predikce do blízkého desetiletí před námi ohledně vývoje ransomware útoků?

Do budoucna se ransomware bude jistě hodně snažit prosazovat i v oblasti IoT. Ve světě se už zaznamenaly případy, kdy ransomware napadl např. TV. A bude hůř, protože spousta zařízení se stává daleko chytřejšími neboli spíše přesněji pseudo-chytřejšími.

Dokonce byl už zaznamenán i útok na auto či termostat, v těchto případech šlo ale zatím jen o vědecký pokus, ale i tak to přestává být legrace (odmlčí se na chvíli). Ona mu prostě hodně nahrává i dnešní doba, kdy požadavek na zabezpečení nových zařízení je až někde na třetím, čtvrtém místě a hlavně se hledí na cenu, funkce či design.

A když už mluvíme o té budoucnosti, tak bych chtěl ještě připomenout, že ransomware je mezi námi už několik desetiletí, ale nebyl tak mediálně protěžovaný jako dnes. Snad první virus šifrující uživatelská data se objevil už na konci 80. let a měl název AIDS, šlo pravděpodobně o první locker na světě.