Bezpečnostní aktualizace od Microsoftu: Březen 2009

Díra ve Windows kernelu umožňuje vzdálené spuštění kódu

![]()

Na scénu se opět dostává díra v samotném jádře systému, tentokráte mírně podobná dávnému slavnému kráteru ve WMF, protože jsou to právě WMF a EMF soubory, skrze které lze opět spustit vnořený kód útočníka. Tato bezpečnostní aktualizace je navíc označena jako kritická pro všechny postižené systémy Windows, z nichž jsou postiženy všechny, tedy od Windows 2000 až po Windows Server 2008, samotnou Server Core instalaci nevyjímaje. Záplata nahrazuje dříve vydanou z loňského října (Security Bulletin MS08-061).

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-006.

Díra v balíčku zabezpečení Schannel systému Windows umožňuje „spoofing“

![]()

Implementace SChannelu neboli Secure Channelu (poskytovatel služeb zabezpečení, který implementuje standardní protokoly pro ověřování v internetu SSL a TLS) ve Windows obsahuje bezpečnostní trhlinu, která umožňuje útočníkovi přihlásit se jako jiný uživatel ke službě (např. webovému serveru) vyžadující zabezpečení certifikátem, přičemž útočníkovi stačí získat pouze přístup k veřejnému klíči. Útočník se může nabourat do TLS komunikace (tzv. „handshake“, kdy dochází mezi klientem a serverem k přenosu klíčů) patřičnou úpravou zasílaných dat a následně přesvědčit server, že je jiným ověřeným uživatelem. Záplata nahrazuje červnový Security Bulletin MS07-031 z roku 2007.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-007.

Díra v DNS a WINS serveru umožňuje „spoofing“

![]()

Ve službách DNS server a WINS server byly objeveny další trhliny (v DNS 3, ve WINS 1), které umožňují vzdálenému útočníkovi přesměrovat síťovou komunikaci určenou pro systémy v internetu do vlastních systémů útočníka (výsledkem tedy může být situace, že uživatel zamýšlející navštívit některé weby se dostane na stránky útočníka, kde může číhat nějaký ten „e-neřád“ zneužívající další bezpečnostní díru). Detaily dvou ze zmíněných děr už byly zveřejněny, což by útočníkům mohlo usnadnit jejich nekalou činnost, Microsoft však tvrdí, že zatím informace o jejich zneužívání nemá. Záplaty pro určité operační systémy (týká se pouze serverových, ale jelikož některé z nich sdílejí kód s klientskými, může se stát, že se vám záplata přes Windows Update nahrne i na klientský systém) nahrazují trojici loňských, jednak MS08-034 z června, pak MS08-037 z července a konečně také MS08-066 z října.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-008.

Nástroj pro odstranění škodlivého softwaru

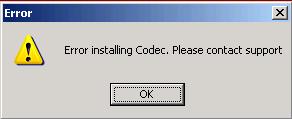

Březnový jednoúčelový „taky-antivir“ od Microsoftu rozšiřuje svůj záběr již 135 kousků škodlivého softwaru o jeden, konkrétně Win32/Koobface. Pokud rádi lezete na MySpace, Facebook a podobné „sociální sítě“, mějte se na pozoru, databáze virů Microsoftu o Koobface doslova říká: „Win32/Koobface je červ, který se může šířit, když se uživatel přihlásí do svého profilu na sociálních sítích internetu, jako je Myspace, Facebook a další.“ Přítomnost viru lze poznat podle přítomnosti souborů bolivar19.exe, bolivar30.exe, bolivar31.exe, ld01.exe, che08.exe nebo freddy35.exe ve složce, kde sídlí systém Windows, případně podle toho, že se vám (v tom lepším případě) na PC zobrazí hláška uvedená níže.

A co že Koobface dělá? Samozřejmě si zajišťuje své spouštění skrze registry a mezi cookies Internet Exploreru hledá takové, které patří webům facebook.com, friendster.com, hi5.com, myspace.com a bebo.com. Šíří se rozesíláním zpráv skrze tyto sociální sítě dalším uživatelům uvedených u napadeného uživatele v kontaktech nebo jako přátelé a zasílá jim hypertextový odkaz na svou kopii. Standardně zvědavý uživatel pak na odkaz klikne, stáhne si Koobface, spustí … a příběh se opakuje. Ze záškodnických činností pak provádí pokus o kontakt na web zzzping.com, odkud se pokouší stáhnout a nainstalovat do PC nějaké ty „kamarády“ z řad e-havěti. A možná coby prevenci před odhalením likviduje v registru klíč, který se týká zvuku kliknutí během navigace v Internet Exploreru.

Ptáte se, proč se má uvedená hláška zobrazit „v lepším případě?“ To je totiž indikace toho, že červík ve vašich cookies nezjistil nic, co by se týkalo uvedených sociálních sítí a tímto se s vámi loučí. Při zobrazení uvedené hlášky se totiž smaže.

- Nástroj na odstranění škodlivého softwaru - březen 2009 (verze 2.8): 32bitový a 64bitový (x64)