Bezpečnostní aktualizace od Microsoftu: Červenec 2009

Díry v DirectShow umožňují vzdálené spuštění kódu

![]()

V DirectShow byly objeveny tři nové bezpečnostní díry, z toho dvě zneužitelné při otevírání patřičně upravených QuickTime souborů a z toho o jedné už má Microsoft zprávy, že je reálně využívána. Postiženy jsou všechny podporované verze DirectX kromě DirectX10 a výše, to znamená, že Windows Vista/Serveru 2008 se problém netýká.

V případě Windows 2000 je potřeba si také dát pozor, kterou verzi DirectX záplatujete. Pokud máte např. nainstalován DirectX9 a záplatujete DirextX7 či DirectX8, patřičná aktualizace se sice úspěšně nainstaluje, ale problém se tím nevyřeší.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-028.

Díry v Embedded OpenType Font Engine umožňují vzdálené spuštění kódu

![]()

Všechny aktuálně podporované verze Windows obsahují v EOT dvě nově objevené bezpečnostní díry, které mohou vést ke spuštění kódu útočníka. EOT Font Engine dostatečně neošetřuje zpracování Embedded OpenType fontů v některých typech dokumentů (např. Word či PowerPoint) a na základě Heap Overflow či Integer Overflow může dojít ke spuštění patřičně vnořeného kódu útočníka.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-029.

Díra v Office Publisheru umožňuje vzdálené spuštění kódu

![]()

Jedna nově objevená bezpečnostní díra je také v Microsoft Office Publisheru a týká se pouze Office 2007 se SP1, nikoli se SP2. Scénář je notoricky známý, stačí otevřít patřičně upravený soubor pro Publisher a může se spustit vnořený kód, pochopitelně tradičně s právy aktuálně přihlášeného uživatele.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-030.

Díra v ISA Serveru 2006 umožňuje zvýšení práv

![]()

Jedna drobná bezpečnostní díra je také v Microsoft ISA serveru 2006, konkrétně v Radius One Time Password ověření. Útočníkovi v takovém případě stačí znát pouze jméno uživatele a může se na ISA server dostat s jeho právy. A pokud to jako na potvoru bude administrátor … ;-).

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-031.

Kumulativní aktualizace ActiveX Kill bitů

![]()

Tato záplata řeší problém, na který minulý týden upozornil sám Microsoft a hodně se o něm hovořilo, „ActiveX v IE opět kritickou bezpečnostní dírou“. Aktualizace je souhrnem dosavadního nastavení spousty kill bitů pro ActiveX Class ID, jejichž zakázáním se obvykle nanejvýš ucpe jedna bezpečnostní díra. Tentokráte je to ta ve Video ActiveX Control, tedy msvidctl.dll. Microsoft již má informace o případech zneužívání této díry, takže pokud používáte (ono bude možná lepší a s příchodem Windows 7 E i trefné říkat „pokud máte nainstalovaný“) Internet Explorer, záplatování rozhodně doporučujeme.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-032.

Díra ve Virtual PC a Virtual Serveru umožňuje zvýšení práv

![]()

Aplikace Virtual PC a Virtual Server nedostatečně ověřují, zda určité instrukce virtuálního stroje vyžadují minimální úroveň oprávnění pro CPU, aby mohly být prováděny v prostředí hostujícího operačního systému. Toho lze při troše šikovnosti využít v uživatelské aplikaci vykonáním instrukcí, které by měly být prováděny pouze v režimu jádra systému. Lze si tak teoreticky zvýšit práva v systému ve virtuální mašině, nelze si však takto operováním ve virtuálním prostředí zvýšit práva v hostitelském operačním systému. Problém se týká Virtual PC verzí 2004 SP1, 2007 bez i se SP1 vč. x64 verzí a Virtual Serveru 2005 R2 SP1 vč. x64 verze. Netýká se Virtual PC for Mac 7.1.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-033.

Update 29.7.2009:

Kumulativní aktualizace aplikace Internet Explorer

![]()

První mimořádná červencová záplata je tradiční kumulativní aktualizací pro Internet Explorer. Rovnou vás můžeme ubezpečit, že se netýká Internet Exploreru 8 ve Windows 7. Záplata opravuje celkem tři bezpečnostní díry a souvisí s následující taktéž mimořádně vydanou záplatou na Visual Studio. Některé části Internet Exploreru byly totiž vytvořeny s pomocí Microsoft Active Template Library, která obsahuje zranitelnost záplatovanou právě v security bulletinu pro Visual Studio, proto bylo potřeba předělat i takto vytvořené části IE.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-034.

Díry ve Visual Studio ATL umožňují vzdálené spuštění kódu

![]()

Active Template Library ve Visual Studiu obsahuje tři bezpečnostní díry, dvě z nich umožňují vzdálené spuštění kódu a jedna vyzrazení informací (skrze řetězec nezakončený NULL znakem). Pokud jde o ono spouštění kódu, pak se jedná o problém aplikací vytvořených s pomocí takto nezabezpečené ATL, jako byl výše uvedený Internet Explorer. Pokud je určitým způsobem vzdáleně volána komponenta vytvořená s pomocí nezazáplatované ATL, např. nějaký plugin v prohlížeči, může při troše šikovnosti útočník využít tuto díru ke spuštění vlastního kódu. Postižené verze Visual Studia jsou .NET 2003 SP1, 2005 SP1, Visual Studio 2005 SP1 64-bit Hosted Visual C++ Tools, Visual Studio 2008 bez i se SP1, a pak také Visual C++ 2005 SP1 Redistributable Package i Visual C++ 2008 bez i se SP1 Redist.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-035.

Nástroj pro odstranění škodlivého softwaru

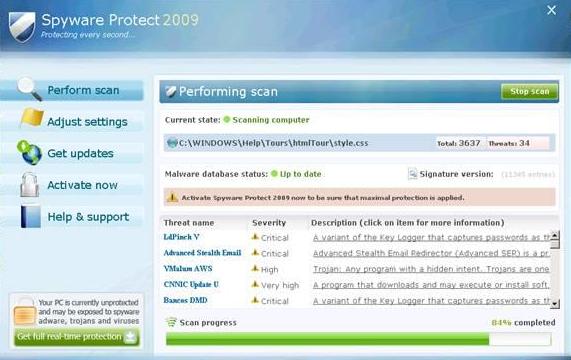

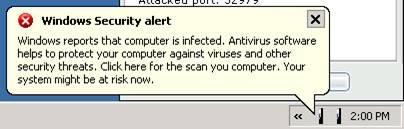

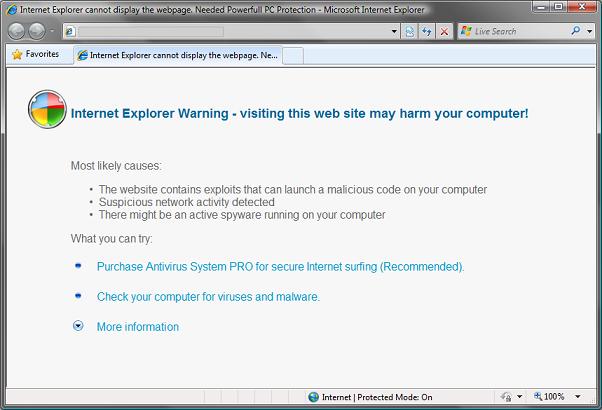

I tento měsíc si přidal na svou pažbu Nástroj na odstranění škodlivého softwaru jeden zářez. Jmenuje se Win32/FakeSpypro a jak už název napovídá, jde o další z řady oblíbených falzifikátů hrozeb lákající z nevědomého uživatele peníze za registraci plné verze, která tyto neexistující hrozby eliminuje.

Aby vzbudil dojem důvěryhodnosti, přidává si do souboru hosts záznam 195.245.119.131 browser-security.microsoft.com, takže když se uživatel podívá na internet, může se díky knihovně iehelper.dll, kterou si naváže na Internet Explorer, může nabýt dojmu, že se pohybuje na stránkách Microsoftu a tudíž by měl brát na varování před nebezpečím patřičný ohled.

V jednom tento podvodný program pravdu má: na PC je v takovém případě skutečně havěť. Je jí on sám. Pomoci může třeba:

- Nástroj na odstranění škodlivého softwaru - červenec 2009 (verze 2.12): 32bitový a 64bitový (x64)