Bezpečnostní aktualizace od Microsoftu: Prosinec 2008

Díra ve Visual Basic 6.0 Runtime Extended Files umožňuje vzdálené spuštění kódu

![]()

Součástí Visual Basic 6.0 Runtime Extended Files je mimo jiné i ActiveX prvek, který má problém s bezpečností. Je v něm celkem šest známých děr, které nyní Microsoft záplatuje. Finta spočívá ve skutečnosti, že se tento problém přenáší hlavně na vývojáře, jejichž aplikace, která používá děravý ActiveX prvek, může být v ten moment sama o sobě děravá a vývojáři by tak měli aktualizovat software, který svým zákazníkům nabízejí. Navíc má záplata drobný problém, pokud si ji koncový uživatel nainstaluje, pak může mít potíže s funkcí určitých aplikací založených na Microsoft VBA, které vytvářejí instanci ovládání skrze Microsoft Office.

Záplata se týká samotných Microsoft Visual Basic 6.0 Runtime Extended Files a dále aplikací Visual Studio .NET 2002 SP1, Visual Studio .NET 2003 SP1, Visual FoxPro 8.0 SP1, Visual FoxPro 9.0 SP1 a SP2, Office FrontPage 2002 SP3, Office Project 2003 SP3 a Office Project 2007 bez i se SP1.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS08-070.

Díra v GDI umožňuje vzdálené spuštění kódu

![]()

Díra v GDI je nechvalně známá coby „velký kráter ve WMF“ a faktem je, že tento typ souboru bude Microsoft asi ještě hodně dlouho trápit (správně bychom asi neměli říkat „velký kráter ve WMF“, ale „velký kráter WMF“). Opět byly v jeho zpracování GDI ve Windows objeveny dvě skulinky, skrze které je možné do něj vpravit kód útočníka a otevřením spustit. Postihuje všechny podporované systémy Windows, záplata pak nahrazuje podobnou z dubna tohoto roku (Security Bulletin MS08-021), která řešila totéž.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS08-071. Záplatování této díry rozhodně doporučujeme, protože po té dubnové se pět dní po vydání záplaty začaly objevovat případy zneužívání díry na dosud nezazáplatovaných počítačích. Myslím, že můžeme klidně vsadit pivo na to, že se bude scénář opakovat (teď je možná vhodná doba, skrze maily se budou šířit vánoční pozdravy, ideální formou bude určitě obrázek ve WMF formátu ;-).

Díra ve Wordu umožňuje… (…kdo to neuhádne, zaplatí to pivo ;-)

![]()

Microsoft Word 2000, 2002, 2003, 2007, Word Viewer 2003, Outlook 2007 …vezmeme to raději z druhého konce, bude to snazší: nepostiženými aplikacemi jsou Outlook 2000, 2002 a 2003, vše se SP3. Vše ostatní z kancelářských aplikací „trpí“ sadou 8 děr, které všechny do jedné umožňují spuštění kódu útočníka vpraveného do nějakého souboru pro Office, nejčastěji (5×) RTF. Drobná poznámka: Používáte-li Works 8: upgradujte na Works 8.5, jinak máte se záplatou smůlu.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS08-072.

Kumulativní aktualizace aplikace Internet Explorer

![]()

Je tu (nyní už) pravidelný dvouměsíční „à la Service Pack“ pro Internet Explorery, tedy kumulativní aktualizace, která nahrazuje tu předchozí, čili MS08-058 z října tohoto roku. Objeveny byly celkem čtyři nové bezpečnostní díry a opět se všechny týkají potenciálního spuštění kódu útočníka při brouzdání internetem na „nesprávných“ stránkách.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS08-073.

Díra v Excelu umožňuje vzdálené spuštění kódu

![]()

Vrátíme se opět k sadám Office, protože nejen Word, ale i jeho pokrevní bratr Excel má problémy s bezpečností. Postiženy jsou konkrétně verze Excelu 2000 až 2007, Excel Viewery 2002 a 2003 a také 2007 (ten v oficiálním názvu ale číslo „roku“ nemá, takže se jmenuje jen Office Excel Viewer) a samozřejmě také Office Compatibility Pack for Word, Excel, and PowerPoint 2007 File Formats. Málem bychom zapomněli na jablíčkáře: Office 2004 for Mac, Office 2008 for Mac a Open XML File Format Converter for Mac potřebují záplatu také. Vyřešeny jsou celkem tři bezpečnostní díry a není třeba dodávat, že jde opět o spuštění kódu útočníka vpraveného typicky do nějakého dokumentu. Nahrazen je tak Security Bulletin MS08-057 z října tohoto roku.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS08-074.

Díra ve Windows Search umožňuje vzdálené spuštění kódu

![]()

Windows Vista a Windows Server 2008 obsahují, jak jistě víte, sympatickou funkci rychlého vyhledávání Windows Search, která umožňuje výsledky vyhledávání ukládat do souboru (ten má příponu .search-ms) a poté znovu rychle vyvolat. Právě tento soubor je opět potenciální slabinou systému, stejně jako letos v červenci (MS08-038) i nyní jsou záplatovány dvě nově objevené díry, kdy je možné tento soubor upravit tak, že po jeho otevření nedojde k zobrazení výsledků vyhledávání, ale ke spuštění zákeřného kódu do něj útočníkem vpraveného. Zmíněná červencová záplata je touto nyní nahrazována. Pro pořádek: doplňující aplikace Windows Search pro Windows XP postižena není.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS08-075.

Díra ve Windows Media Components umožňuje vzdálené spuštění kódu

![]()

Všechny podporované operační systémy Windows kromě těch pro procesory Intel Itanium obsahují ve Windows Media Components dvě nově objevené díry, skrze něž je možné spustit na PC kód útočníka, i když postup, jakým by útočník a uživatel museli „spolupracovat“, je takový poměrně málo reálný, proto nedostala záplata nejvyšší kritickou důležitost. Postiženy jsou jak samotné služby Windows Media Services, tak i Windows Media Format Runtime knihovny i starý dobrý Windows Media Player 6.4 (k jeho záplatování dochází na systémech Windows 2000, XP a 2003).

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS08-076.

Díra v Office SharePoint Serveru umožňuje zvýšení práv

![]()

Poslední letošní záplata řeší jednu nalezenou bezpečnostní díru v Office SharePoint Serveru 2007 a v Microsoft Search Serveru 2008, obojí jak ve 32bitových, tak 64bitových verzích (včetně Search Serveru 2008 Express). Útočník se může určitým způsobem dostat až k administraci takových serverů, může odtud vytahovat zajímavé údaje, jako jsou e-mailové adresy uživatelů nebo vytvářet a spouštět skripty. Záplata opravuje způsob ověřování uživatelů pro administrátorskou část.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS08-077.

Díra v Internet Exploreru umožňuje vzdálené spuštění kódu (přidáno 17.12.2008)

![]()

Jak málo stačí k tomu, aby Microsoft vydal bezpečnostní aktualizaci mimo pravidelné druhé úterý v měsíci. Stačí, aby experti na bezpečnost v Číně „nepochopili situaci“ a zveřejnili detaily zranitelnosti v domnění, že na ně záplata již existuje, načež se zjistí, že problém může mít nejen IE7, ale i ostatní verze. A tak, jak jsme vás ráno informovali, tak se také stalo, Microsoft vydal mimořádnou záplatu na všechny podporované verze Internet Exploreru včetně IE8 Beta2. Detaily a odkazy ke stažení naleznete v Microsoft Security Bulletinu MS08-078 včetně tuny možností, jak se pokusit bránit i bez instalace záplaty (ovšem tak jednoduchou věc jako zkusit použéít jiný prohlížeč, to se v tomto Security Bulletinu pochopitelně nedočtete).

Nástroj na odstranění škodlivého softwaru

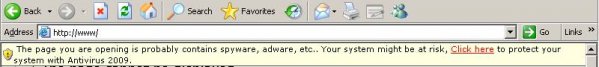

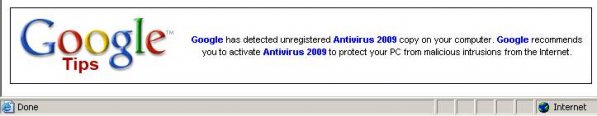

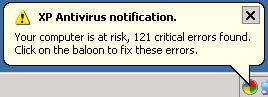

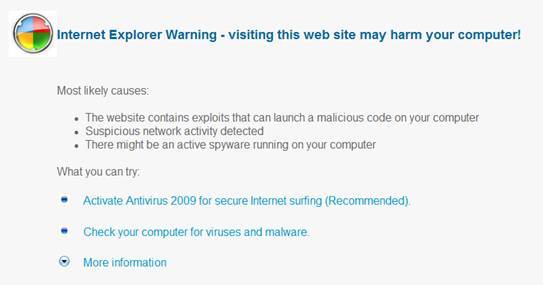

Na závěr tohoto roku přidal Microsoft na zářez pažby svého jednoúčelového antivirového měsíčníku dvě breberky. Win32/FakeXPA patří do rodiny programů, které se vydávají za antiviry pro Windows, zobrazují falešná hlášení o problémech ve vašem PC a snaží se vás přesvědčit k zaplacení antivirů, které mají jakože tyto neexistující hrozby odstranit.

Win32/Yektel je pak něco podobného, dokonce to s FakeXPA souvisí (FakeXPA je mimo jiné trojan, který si Yektela stahuje), snaží se uživatele přimět ke koupi jistého Antiviru 2009 tím, že zobrazuje varovná hlášení v průběhu práce s Internet Explorerem (ukázky níže).

Při prohlížení některých stránek se však breberka stáhne do ústranní a poslušně mlčí (seznam obsahuje adresy, které vypadají, že patří autorům tohoto zvěrstva nebo je využívají (např. antivirus2009online.com, billingserviceonline.com, software-payment.com a spousta dalších).

- Nástroj na odstranění škodlivého softwaru: prosinec 2008 (verze 2.2): 32bitový a 64bitový (x64)