Bezpečnostní aktualizace od Microsoftu: Srpen 2009

Díra v ASP.NET umožňuje DoS

![]()

Drobná (soudě dle vážnosti označení záplaty) chybička se vloudila do .NET Frameworku pro Windows Vista bez a se SP1 a Windows Server 2008 bez SP2 (systémy Windows Vista SP2 a Windows Server 2008 SP2 postiženy nejsou). Pokud je na takovém počítači nainstalován IIS 7.0 a patřičně nakonfigurován ASP.NET, může útočník speciálně upravenými HTTP požadavky způsobit zatuhnutí služby (netýká se uživatelů, kteří provozují fond aplikací v IIS 7.0 v „klasickém režimu“, ale jen těch, kteří používají „integrovaný režim“).

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-036.

Díry v Active Template Library umožňují vzdálené spuštění kódu

![]()

Celkem čtyři díry v Microsoft ATL a jedna v Microsoft Video ActiveX, která s problémem v ATL souvisí, mohou být cestou ke spuštění kódu útočníka na PC uživatele. Problém je o to vážnější, že právě díra v ActiveX je již na internetu zneužívána, stačí navštívit stránku s připraveným útokem. Problém Active Template Library, což je sada „C++kových “ šablon umožňujících vytváření malých a rychlých COM objektů, postihuje poměrně široké spektrum aplikací. Týká se všech podporovaných operačních systémů vyjma Windows 7 a Windows Serveru 2008 R2 a zasahuje různé verze Windows Media Playerů, Outlook Express 5.5 i 6, DHTML Editing Component ActiveX Control, MSWebDVD ActiveX Control a v neposlední řadě samotnou Windows ATL komponentu.

Další podrobnosti a spoustu odkazů ke stažení podle postižených komponent obsahuje Microsoft Security Bulletin MS09-037.

Díry ve Windows Media File Processing umožňují vzdálené spuštění kódu

![]()

Všechny podporované operační systémy kromě Windows 7 a Windows Serveru 2008 R2 obsahují dvě kritické bezpečnostní díry, které umožňují skrze patřičně upravený AVI videosoubor spuštění vnořeného kódu. „Vychytávky“ ve Windows Vista a Windows Serveru 2008 umožňují spuštění daného kódu pouhým prohlížením složky s takto upravenými soubory.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-038.

Díry ve WINS umožňují vzdálené spuštění kódu

![]()

V serverových operačních systémech Windows 2000 Server a Windows Server 2003 jsou ve WINS dvě bezpečnostní díry (ve Windows Serveru 2003 jen jedna z nich), které mohou být zneužity ke spuštění kódu útočníka bez součinnosti uživatele, zde tedy správce takového serveru. Pokud službu WINS nepoužíváte, můžete zůstat v klidu, pokud ano, raději záplatujte, i když dobrý firewall může také pomoci.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-039.

Díra ve Windows Message Queuing Service umožňuje zvýšení práv

![]()

Služba MSMQ v systémech Windows 2000, Windows XP SP2 (SP3 postižen není), Windows Server 2003 a Windows Vista bez Service Packu (SP1 i SP2 a tedy i Windows Server 2008 postiženy nejsou) obsahuje drobnou skulinku, kdy s pomocí speciálně upraveného IOCTL požadavku může lokálně přihlášený uživatel získat práva systémového účtu Local System. Díra je o to méně závažná, že Message Queuing Service není ve výchozím stavu na žádném z postižených systémů nainstalována.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-040.

Díra ve službě Workstation umožňuje zvýšení práv

![]()

Všechny podporované operační systémy kromě Windows 2000 a Windows 7 (a Windows Serveru 2008 R2) obsahují další drobnou skulinku v samotné službě Workstation, která nesprávně alokuje a uvolňuje paměť při zasílání patřičně „zparchantělých“ RPC požadavků. S jejich pomocí pak může lokálně přihlášený uživatel spouštět aplikace s vyšším oprávněním, než má jeho účet na dané stanici.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-041.

Díra v Telnetu umožňuje vzdálené spuštění kódu

![]()

Ve službě Microsoft Telnet je také problém a opět se týká všech systémů, kromě těch nejnovějších (tedy Windows 7 a z něho odvozeného Windows Serveru 2008 R2). Pokud se nějak podaří útočníkovi přesvědčit uživatele (dá se mu to usnadnit vytvořením patřičného odkazu), aby přes Telnet navštívil jeho narafičený server, může skrze díru zpětně spouštět vlastní kód na PC s právy oblafnutého uživatele.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-042.

Díry v Office Web Components umožňují vzdálené spuštění kódu

![]()

Celkem čtyři nové bezpečnostní díry byly objeveny v Microsoft Office Web Components, jedna z nich už má na internetu odbytou premiéru, i když Microsoft říká, že jde zatím o cílené útoky v omezené míře. Děravý je ActiveX prvek Office Web komponent, takže stačí návštěva patřičně upravené stránky a … dál už to znáte.

Kdybyste přeci jen hledali nějaké další podrobnosti, zkuste Microsoft Security Bulletin MS09-043, kde jsou samozřejmě také odkazy ke stažení záplat.

Díry v Remote Desktop Connection umožňují vzdálené spuštění kódu

![]()

Dvě velmi podobné díry se vyskytují opět ve všech podporovaných systémech vyjma Windows 7 a Windows Serveru 2008 R2. Postižen je také Remote Desktop Connection Client for Mac verze 2.0, který je záplatován nahrazením verzí 2.0.1. Pokud se útočníkovi podaří přesvědčit uživatele k návštěvě patřičně narafičeného serveru RDP klientem, může dojít ke spuštění přichystaného kódu. K tomu může dojít také navštívením patřičné stránky, která spustí ActiveX prvek pro vzdálené připojení. K napadení touto cestou nemůže dojít s RDP 6.0 a 6.1, což je případ Windows Vista, Windows Serveru 2008 a Windows XP s posledním SP3, ovšem i uživatelé Windows XP bez SP3 si mohou nainstalovat novější klienty a nemusejí být zranitelní prostřednictvím ActiveX prvku.

Další podrobnosti a odkazy ke stažení obsahuje Microsoft Security Bulletin MS09-044.

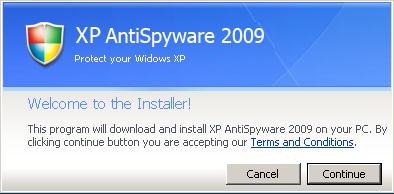

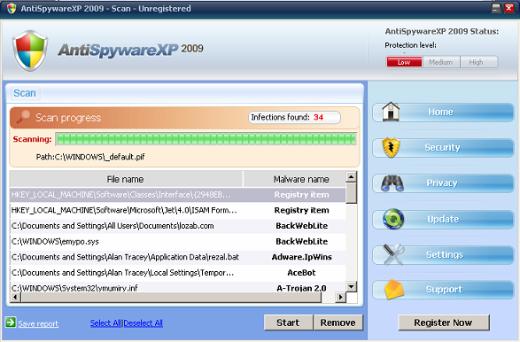

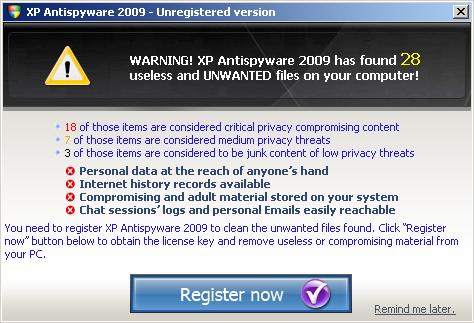

Nástroj pro odstranění škodlivého softwaru

Srpnový nástroj na breberky všeho druhu drží tradici z poslední doby hned ve dvou směrech. Jednak přidává na svou pažbu jen jeden zářez a pak tento zářez je dalším z nekonečné rodiny poslední dobou stále oblíbenějších falešných antivirů snažících se z neznalého uživatele vylákat nějaký ten peníz za registraci produktu, který má odstraňovat fiktivní bezpečnostní rizika. Tentokráte je falešným antivirem Win32/FakeRean neboli XP Antispyware 2009, nebo také AntispywareXP 2009, PC Antispyware 2010, Home Antivirus 2010 nebo PC Security 2009. Simuluje také činnost centra zabezpečení ve Windows XP, které vyřazuje z činnosti. Má dokonce vlastní instalátor a vypadá to, že i odinstalátor, zda ale skutečně funguje a opravdu tento nesmysl odinstaluje, Microsoft neříká (Microsoft k odstranění doporučuje vlastní nástroje).

- Nástroj na odstranění škodlivého softwaru - srpen 2009 (verze 2.13): 32bitový a 64bitový (x64)