Sledujeme: Podvodná firma vytvořila web kritizující zabezpečení procesorů AMD

Na webu se objevila stránka nazvaná amdflaws.com, která informuje o čtveřici údajných bezpečnostních slabin nových procesorů AMD. Tyto slabiny hned dostaly pěkná marketingová jména Ryzenfall, Masterkey, Fallout a Chimera doprovázená i jejich grafickým ztvárněním.

Autorem webu amdflaws.com je společnost CTS Labs, která má i svůj samostatný web, na němž prezentuje vlastní aktivity. CTS Labs si podle něj můžete najmout, aby vám našla v hardwaru bezpečnostní slabiny nebo radila s jejich záplatováním. Z toho, že CTS Labs vytvořila celý samostatný web nazvaný „amdflaws“ s dvacetistránkovou marketingovou prezentací navrch, je zřejmé jen to, že si tyto služby rozhodně nezaplatila samotná AMD.

To je ostatně jasné i ze zmíněné prezentace, která je koncipovaná značně nelichotivým stylem. O formulace jako „návrhy čipů třetích stran zamořené skrytými zadními vrátky“ a podobné tam rozhodně není nouze. Kdo podobné dílo financoval, není příliš jasné. V kontextu nedávné kauzy (kdy Google v rámci tzv. Project Zero odhalil bezpečnostní slabiny moderních procesorů), ze které AMD z výrobců procesorů vybruslila nejlépe, je ale zřejmé, že tento výsledek komusi nevyhovoval.

První třešinka: Na webu amdflaws.com můžete narazit na upozornění: „CTS si rezervuje právo ustoupit od aktualizací obsahu této stránky i v případě, že její obsah přestane být aktuální nebo bude nepřesný“. Pokud tedy webová prezentace mohla zprvu působit i jako marketingová akce společnosti CTS, na které chtěla ukázat co umí a zviditelnit se, z tohoto distancování od obsahu a absence vůle o další sledování vývoje situace je zřejmé, že šlo o jednorázově zaplacený projekt, jehož další udržování CTS neplánuje - prostě nejspíš proto, že za to už zaplaceno nedostala nebo to není v jejím zájmu.

Druhá třešinka: Společnost CTS Labs nikdo nezná, neexistují o ní žádné reference nebo dlouhodobé zprávy. Byla založena loni a jejím sídlem je Tel Aviv.

Třetí třešinka: Žádná ze slabin se netýká přímo architektury procesorových jader (jako tomu bylo u Meltdown a Spectre), ale všechny čtyři jsou věcí licencovaných doplňků.

První tři hrozby mají souviset s bezpečnostním procesorem, který má AMD licencovaný od ARM.

Co vlastně web sděluje: CTS údajně odhalila v nových platformách AMD čtyři kritické bezpečnostní hrozby. První tři hrozby se mají týkat bezpečnostního procesoru. Prvním nazvaná Ryzenfall, označuje možnost využití bezpečnostního procesoru ke čtení a zápisu v chráněné paměti, konkrétně SMRAM a paměti Windows Credential Guard. Druhá, označená jako Fallout, je podobného charakteru, navíc by s jejím využitím mělo být možné získávat síťová pověření. Třetí, zvaná Masterkey, má umožnit obejití zabezpečovacích prvků a spustit škodlivý kód.

Čtvrtá hrozba má souviset s čipsetem, který pro AMD navrhuje ASMedia patřící společnosti Asus. Nazvaná je Chimera a má spočívat v možnosti vložení škodlivého kódu a útoků zaměřených na zařízení připojená k čipsetu (USB, PCIe, SATA a sítě).

Všechny čtyři údajné kritické bezpečnostní slabiny by měly být řešitelné softwarově. První tři snáze, řešení čtvrté může být podle CTS náročnější.

Pokud si dovodíme, kolik času zabrala analýza slabin Spectre a Meltdown od jejich zjištění do veřejné publikace zahrnující popisy jejich fungovaní a míru rizik, vychází, že CTS musela na analýze pracovat od loňského roku, kdy byla založena. Google v archivu žádnou verzi webu společnosti CTS nemá a uvádí pouze: „Vlastník tuto stránku před Googlem ne zcela optimálním způsobem zablokoval a nemohli jsme proto vytvořit dobrý popis. Pokud vlastníky webu znáte, sdělte jim, že je Google blokován souborem robots.txt, a nemůže proto ve výsledcích vyhledávání zobrazovat popis stránky.“ Archive.org však historii tohoto webu sleduje a poprvé se s ním setkal 17. ledna 2018. Protože se v souvislosti s touto firmou prakticky nedá mluvit o žádné historii ani předchozích aktivitách, nenabízí se pouze otázka, zda CTS někdo „analýzu produktů AMD“ zadal, ale spíše, zda někdo za tímto účelem společnost nezaložil.

Aktualizace #1: Z aktuálních informací vyplývá, že činnost krátce založené CTS je jednou z aktivit společnosti Viceroy Research, která byla (a je) v několika zemích vyšetřovaná pro manipulaci trhu (provádí různé aktivity ve snaze ovlivnit hodnotu akcií různých firem). Pokud i toto měl být podobný pokus, pak se patrně nezdařil, protože cena akcií AMD krátce po zveřejnění zprávy CTS stoupla.

Aktualizace #2: AMD oznámila, že ji CTS se svým zjištěním kontaktovala 24 hodin před zveřejněním webu amdflaws.com a připojené zprávy. To koresponduje s našim podezřením, že nejde o firmu, jejímž účelem by bylo seriózní podnikání (podobným přístupem si klienty skutečně nezíská). Co Viceroy Research touto akcí sledovala, však stále není jasné.

Aktualizace #3: Viceroy Research předala finančním webům a analytikům zprávu, která obsahuje pasáže (cituji, překlad): „Věříme, že [akcie] AMD stojí za $0,00 a společnost nebude mít jinou cestu než vyhlásit bankrot, aby se dokázala efektivně vypořádat s odezvou aktuálních zjištění [společnosti CTS labs]“. Situace začíná vypadat jako špatný vtip.

Aktualizace #4: Zdá se, že samotné informace o bezpečnostních hrozbách se zakládají na pravdě, nicméně tyto hrozby jsou využitelné pouze poté, co je do systému naflashován speciální BIOS, který tyto hrozby zpřístupňuje (nebo implementuje?). Reálně je tedy třeba provést místní zásah do systému, bez přímého přístupu k počítači spojeného s přeflashováním BIOSu nelze výše uvedené hrozby využít.

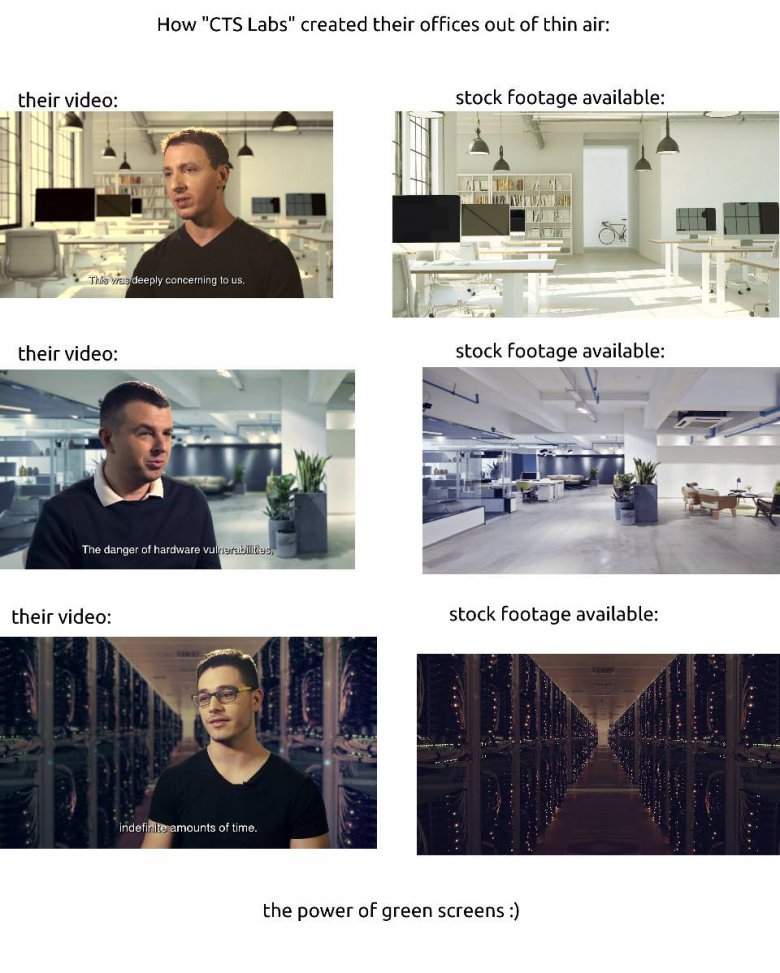

Aktualizace #5: Videa, která CTS umístila na YouTube, byla ve skutečnosti natočena na zeleném pozadí, které bylo při editaci nahrazeno fotografiemi staženými z internetu:

Aktualizace #6: Nezávislý bezpečnostní analytik Arrigo Triulzi, který spolupracuje například se společností Google, označil materiály CTS za „neuvěřitelně přehnané“.

Aktualizace #7: CTS předávala informace o údajných hrozbách některým subjektům (weby, analytici ap.) i o několik týdnů dříve, než oslovila AMD. Podle některých zdrojů musely tyto subjekty odslouhlasit NDA, tedy dohodu o mlčenlivosti, podle níž nesměly informace sdělit AMD. Linus Torvalds praktiky CTS odsoudil.

CTS, Amdflaws, Google, webarchive, Viceroy Research, Business Day, CNBC, Street Insider