Jak se vyvíjí situace s DRM od Sony

Kapitoly článků

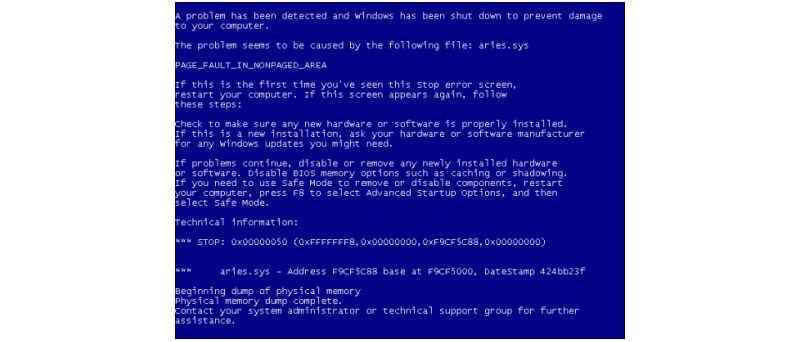

Nejprve se zlehka podíváme na technickou stránku věci. Vlastní „ochranou“ a jak se maskuje, jsme se zabývali minule, takže dnes na to už jen navážeme. A rovnou se podíváme na již dříve zmíněný patch nazvaný vzletně jako Service Pack 2a. Ten měl mimo řešení jiných problémů také odstraňovat ono automatické skrývání souborů z tohoto DRM. Problém ovšem je, jakým způsobem toho lidé z firmy First 4 Internet docílili. Jak znovu odhalil Mark Russinovitch, tento SP2a může vést k nestabilitě systému, což krásně demonstruje následující obrázek, ke kterému snad netřeba dalšího kometáře:

Poněkud špatnou vizitku si však Sony dělá i tím, že zatímco Mark na tento problém upozornil již 6. listopadu, tak o dva a půl týdne později je stále doporučeno si tento Service Pack stáhnout a nainstalovat. Naštěstí pod tlakem jiných okolností již Sony ustoupila a připravuje opravdový odinstalátor na celé XCP (tak se toto DRM jmenuje).

Některé antivirové firmy však již nabídly pomocnou ruku a nabízí též odinstalaci XCP, ale jak Mark zjistil, ve skutečnosti dělají prakticky to samé jako zmíněný SP2a od Sony a též nekorektní cestou zviditelňují schované soubory z XCP, čímž vlastně likvidují rootkit. Přitom existuje velice jednoduchá metoda, kterou může použít každý a ta spočívá pouze ve spuštění příkazu „cmd /k sc delete $sys$aries“ a následně restartovat počítač. Tím se přestane nahrávat $sys$aries při každém nastartování počítače, takže již budou viditelné soubory a procesy začínající na $sys$. To však stále neřeší problém s kompletním odinstalováním XCP, na to si budeme muset počkat, až Sony vydá odinstalátor.

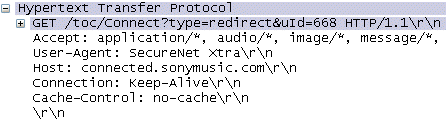

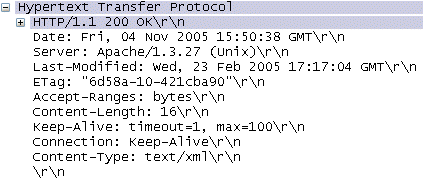

Nyní se ale pojďme podívat na jinou velice zajímavou věc a to doslova „bonzování“ uživatelů. Na každém CD chráněném s XCP je přehrávač, který mimo běžných věcí i zjišťuje, jestli náhodou nejsou k dispozici nějaké novější informace související s přehrávaným albem (například nějaké obrázky, texty atp). Komunikace probíhá za pomocí dnes zcela běžného jednoduchého HTTP protokolu s webem connected.sonymusic.com:

To by nebylo nic neobvyklého, podobné možnosti dnes nabízí více přehrávačů, jenže u tohoto tato vlastnost nejde vypnout, ale hlavně ani není zmíněna v EULA (End User Licence Agreement). To znamená, že se běžný Franta uživatel o této vlastnosti ani nedozví. Ba co víc, on netuší, že by někdo vlastně mohl sbírat informace o tom, že si někdo na nějaké IP adrese přehrává nějaké konkrétní CD a ještě navíc jak často. A sbírá někdo u Sony takovéto informace? Kdo ví, nicméně zatímco jiní výrobci podobných přehrávačů se v EULA dušují, že k žádnému sbírání informací nedochází, případně striktně anonymně pouze pro marketingové účely, Sony nám k tomu neříká nic.

Ať už ano, či ne, lze z tohoto samotného faktu zjistit, kde zhruba na světě jsou k nalezení CD s touto ochranou. Vzhledem k tomu, že přehrávací software přistupuje na nějaký konkrétní server pomocí DNS jména, musí se někde dozvědět, jaká IP adresa je schována za daným DNS jménem, v našem případě connected.sonymusic.com. A to zjistí u DNS serverů. Jenže ty, aby se nemusely při každém dotazu ptát dál, jaká je vlastně k doménovému jménu přiřazena IP adresa, tak v sobě mají cache a je navíc možné zjistit, jestli daný požadavek vrací z cache, nebo jestli se na něj musel příslušný server optat. Pokud se tedy dozvíte, že DNS server vrací IP adresu domény connected.sonymusic.com z cache, pak se na ni již někdo musel ptát před vámi. No a pak se „stačí“ optat všech DNS serverů na světě a víte, kde všude asi CD s ochranou XCP jsou. Když jste trošku šikovní, jako třeba Dan Kaminsky z Doxpara Research, můžete to dokonce i krásně vizualizovat:

Poznámka pro šťouraly: Samozřejmě je to poněkud složitější, protože například se DNS servery řetězovitě ptají na jméno, takže ne u každého serveru, který má dané jméno v cache, platí, že se ho přímo nějaký koncový uživatel ptal na connected.sonymusic.com. Pokud by vás tato problematika zajímala více, můžete se podívat buď na stránky Doxpara Research, nebo rovnou na stránku ohledně DNS cache spoofingu.

To ale ještě stále není dost, protože v přehrávači na CD byly nalezeny kusy kódu z open source projektů jako například LAME a FAAC. No a tyto projekty jsou vydávány pod LGPL licencí, takže jakékoliv využití části jejich zdrojáků v jiném programu znamená, že i tento program také musí být zveřejněn pod LGPL licencí. A to se samozřejmě nestalo i přes to, že některé části jsou opravdu velice pevně v přehrávači zabudovány (například v souboru ECDPlayerControl.ocx).

Samotný rootkit obsažený v XCP je nebezpečný, to už stačil potvrdit virus Breplibot.b (alias Backdoor.Win32.Breplibot.b). Ten se totiž instaluje do počítače, ale uloží se na disk jako $sys$drv.exe. Ten pak při aktivní ochraně XCP není vidět pro operační systém, ale vesele může provádět nekalou činnost. Ta spočívá v tom, že se připojuje na pět specifických IRC serverů a tam se připojuje na kanál #sony, kde čeká na další instrukce. Ty mohou případnému útočníkovi umožnit stahovat soubory ze serverů na napadený počítač a spouštět je, požadovat informace o systému a mazat soubory. A jak se vám dostane do počítače? Prijde jako příloha v emailu, který je jakoby od seriózního webu. V něm je informace, že se k nim dostala vaše fotografie a chtěli by ji použít na prosincové vydání jejich časopisu, jestli s tím souhlasíte. A v příloze je místo fotografie samotný vir.

A jak se k celé věci staví Sony? Nejprve velice odmítavě s tím, že tato ochrana nepředstavuje žádné nebezpečí (což bylo vyvráceno). Následně se tedy pod tlakem uživatelů na webu objevil již zmíněný Service Pack 2a, který však problém kompletně neřeší a navíc může zvýšit nestabilitu Windows. Uživatelé si sice mohli zažádat o plný odinstalátor, ale prozatím ho nikdo neviděl. Ovšem na celé věci bylo pikantní to, že k zažádání o odinstalátor bylo třeba si nechat nainstalovat ActiveX komponentu do Internet Exploreru, která sama představovala další bezpečnostní riziko (více o tom znovu na blogu Marka Russinoviche). Naštěstí pod tlakem okolností Sony nakonec na svých stránkách vystavila informaci, že bude pro všechny k dispozici veřejný odinstalátor.

Jenže, ať se Sony na webu zachovalo, jak chtělo, na veřejnosti se od jednoho ze zástupců objevila hláška: „Vzhledem k tomu, že uživatelé netuší, co je to rootkit, tak je to ani netrápí.“ To by se dalo nazvat perlou roku. Když to poněkud přeženu, tak lidi v Černobylu také netrápilo, že se dívají na ten „hezký“ výbuch, ale ty následky... Nicméně i přes toto vyjádření nakonec u Sony dostali rozum a stopli výrobu všech CD s touto ochranou a po objevení viru, který XCP zneužíval pro své zneviditelnění, přislíbili, že uživatelům dokonce všechna takto chráněná CD vymění za CD bez ochrany (jde o 2,1 milionu kusů, které byly prodány - vyrobeno bylo celkem 4,7 milionu kusů).

Může se tedy zdát, že je nakonec všechno v pořádku. Sony nakonec pod tlakem médií a okolností ze svých pozic ustoupila, CD uživatelům vymění a ještě navíc nabídne odinstalační program. Jenže, za to všechno vděčíme celkem velké náhodě, že si toho všimnul člověk, který Windows opravdu rozumí a uvědomil si, že je něco špatně a začal to zjišťovat. Kdyby k této náhodě nedošlo, pak by možná celá tato taškařice Sony prošla, což je více než alarmující.

Vydavatelství Sony už zašlo opravdu příliš daleko a takovéto jednání nemůže zůstat bez odezvy. První kroky byly podniknuty překvapivě v Itálii, ale další na sebe nenechaly dlouho čekat. Sony již byla zažalována státem Texas, organizací Electronic Frontier Foundation (organizace známá ochranou práv především open source projektů) a také už žalobu podalo několik jednotlivců ve státech New York a California. Navíc se očekává, že tato kauza nenechá chladnými ani nejvyšší úřady v USA, z nichž nejpravděpodobněji se jí bude zabývat Federal Trade Commission. Dohra tedy bude ještě zajímavá.