Prosincové bezpečnostní záplaty od Microsoftu

Kumulativní aktualizace aplikace Internet Explorer

![]() Začneme hezky Internet Explorerem a rovnou napovíme, že se to netýká nejnovější sedmé verze, tedy ani Windows Vista. V těch starších se od minulého listopadového vydání nashromáždily celkem čtyři nově objevené díry. První se týká zpracování aktivních skriptů a druhá DHTML skriptů, obě mohou vést ke spuštění kódu útočníka při návštěvě jeho patřičně vytvořené stránky. Druhé dvě se týkají možnosti odhalení informací ze složky „Temporary Internet Files“, kdy šikovně napsaná stránka útočníka může odtud cosi zjistit. Podrobnosti se můžete dočíst v Microsoft Security Bulletinu MS06-072.

Začneme hezky Internet Explorerem a rovnou napovíme, že se to netýká nejnovější sedmé verze, tedy ani Windows Vista. V těch starších se od minulého listopadového vydání nashromáždily celkem čtyři nově objevené díry. První se týká zpracování aktivních skriptů a druhá DHTML skriptů, obě mohou vést ke spuštění kódu útočníka při návštěvě jeho patřičně vytvořené stránky. Druhé dvě se týkají možnosti odhalení informací ze složky „Temporary Internet Files“, kdy šikovně napsaná stránka útočníka může odtud cosi zjistit. Podrobnosti se můžete dočíst v Microsoft Security Bulletinu MS06-072.

Odkazy ke stažení (KB925454):

- Internet Explorer 5.01 pro Windows 2000 SP4: český a anglický

- Internet Explorer 6 SP1 pro Windows 2000 se SP4: český a anglický

- Internet Explorer 6 pro Windows XP SP2: český a anglický

- Internet Explorer 6 pro Windows Server 2003 bez i se SP1: český a anglický

- Internet Explorer 6 pro Windows XP x64 / Windows Server 2003 x64: anglický

- Internet Explorer 6 pro Windows Server 2003 IA-64 bez i se SP1: anglický

Díra ve Visual Studiu 2005 umožňuje vzdálené spuštění kódu

![]() Odbočíme nyní k Visual Studiu 2005, kde se vyskytla díra v prvku WMI Object Broker umožňující vzdálené spuštění kódu. K tomu může dojít proto, že se WMI Object Broker dá použít jako ActiveX prvek v Internet Exploreru. Tomu lze zabránit buďto vypnutím ActiveX jako takového, případně jen tohoto prvku nastavením patřičného kill bitu níže uvedenou ukázkou .reg souboru:

Odbočíme nyní k Visual Studiu 2005, kde se vyskytla díra v prvku WMI Object Broker umožňující vzdálené spuštění kódu. K tomu může dojít proto, že se WMI Object Broker dá použít jako ActiveX prvek v Internet Exploreru. Tomu lze zabránit buďto vypnutím ActiveX jako takového, případně jen tohoto prvku nastavením patřičného kill bitu níže uvedenou ukázkou .reg souboru:

|

Jednodušší však bude nainstalovat záplatu, o níž však Microsoft ví, že může způsobit určité potíže. V tuto chvíli o nich však web Microsoftu (zřejmě nedopatřením) neinformuje. Naopak se zmiňuje, že už ví o pokusech tuto díru zneužít.

Mezi postižené produkty patří: Visual Studio 2005 Standard Edition, Professional Edition, Team Suite, Team Edition for Developers, Team Edition for Architects a Team Edition for Testers. Ne všechny verze jsou postiženy, pokud váš systém neobsahuje soubor wmiscriptutils.dll, postižen není. Více informací obsahuje Microsoft Security Bulletin MS06-073.

Odkazy ke stažení (KB925674):

- Microsoft Visual Studio 2005: anglické

Díra v SNMP umožňuje vzdálené spuštění kódu

![]() Pokud na svých stanicích používáte službu SNMP pro monitorování stavu vašeho PC (což snadno zjistíte, pokud ji naleznete mezi službami ve správě počítače), měli byste zbystřit. Je v ní totiž díra, která umožňuje útočníkovi bez jakékoli interakce s uživatelem počítače na zranitelném počítači spustit jeho kód. Služba SNMP používá UDP port 161, takže jeho zakázáním ve firewallu si taktéž zajistíte klidnější spánek. Optimálním řešením je však instalace záplaty. Ta je označena „jen“ jako důležitá právě proto, že SNMP služba obvykle na počítači nainstalována není (používá se to spíše ve firmách a ani v těch ne tak často). Další podrobnosti se můžete dočíst v Microsoft Security Bulletinu MS06-074.

Pokud na svých stanicích používáte službu SNMP pro monitorování stavu vašeho PC (což snadno zjistíte, pokud ji naleznete mezi službami ve správě počítače), měli byste zbystřit. Je v ní totiž díra, která umožňuje útočníkovi bez jakékoli interakce s uživatelem počítače na zranitelném počítači spustit jeho kód. Služba SNMP používá UDP port 161, takže jeho zakázáním ve firewallu si taktéž zajistíte klidnější spánek. Optimálním řešením je však instalace záplaty. Ta je označena „jen“ jako důležitá právě proto, že SNMP služba obvykle na počítači nainstalována není (používá se to spíše ve firmách a ani v těch ne tak často). Další podrobnosti se můžete dočíst v Microsoft Security Bulletinu MS06-074.

Odkazy ke stažení (KB926247):

- Windows 2000 SP4: české a anglické

- Windows XP SP2: české a anglické

- Windows Server 2003 bez a se SP1: český a anglický

- Windows XP x64 / Server 2003 x64: anglické

- Windows Server 2003 IA-64 bez a se SP1: anglický

Díra ve Windows umožňuje zvýšení práv

![]() V systémech Windows XP, Windows Server 2003 bez SP1 a taktéž v IA-64 verzi bez SP1 existuje možnost, že si uživatel, má-li k dispozici patřičný nástroj, může zvýšit práva a následně dělat na počítači více, než by si asi jeho administrátor přál. Tento nedostatek se vyskytuje v Client/server Run-time subsystému a šikovný uživatel, který se na stanici přihlásí, si může za pomoci speciálně vyrobené aplikace zvýšit práva a následně si celý systém podmanit. Toto se netýká Windows 2000 a všech x64 systémů a 32bitových 2003 serverů se SP1. Detaily obsahuje Microsoft Security Bulletin MS06-075.

V systémech Windows XP, Windows Server 2003 bez SP1 a taktéž v IA-64 verzi bez SP1 existuje možnost, že si uživatel, má-li k dispozici patřičný nástroj, může zvýšit práva a následně dělat na počítači více, než by si asi jeho administrátor přál. Tento nedostatek se vyskytuje v Client/server Run-time subsystému a šikovný uživatel, který se na stanici přihlásí, si může za pomoci speciálně vyrobené aplikace zvýšit práva a následně si celý systém podmanit. Toto se netýká Windows 2000 a všech x64 systémů a 32bitových 2003 serverů se SP1. Detaily obsahuje Microsoft Security Bulletin MS06-075.

Odkazy ke stažení (KB926255):

- Windows XP SP2: české a anglické

- Windows Server 2003 bez SP1: český a anglický

- Windows Server 2003 IA-64 bez SP1: anglický

Kumulativní aktualizace aplikace Outlook Express

![]() Když už jsme tu měli kumulativní aktualizaci Internet Exploreru, přidáme také kumulativní aktualizaci poštovního a newsgroup klienta Outlook Express. Instalací této záplaty si však můžete zadělat na drobné problémy, které tentokráte Microsoft popisuje jako možnou chybovou hlášku:

Když už jsme tu měli kumulativní aktualizaci Internet Exploreru, přidáme také kumulativní aktualizaci poštovního a newsgroup klienta Outlook Express. Instalací této záplaty si však můžete zadělat na drobné problémy, které tentokráte Microsoft popisuje jako možnou chybovou hlášku:

„Adresář nelze otevřít. Adresář pravděpodobně není správně nainstalován.“

Také se může stát, že po spuštění Outlook Expressu je možné e-mailové zprávy přijímat, ale není možné je odesílat nebo na ně odpovídat. Tyto příznaky jsou většinou způsobeny poškozením adresáře. Často k poškození dochází postupem času v adresářích, které byly vytvořeny ve starších verzích Outlook Expressu. Novější verze toto poškození nezjistily a funkčnost adresáře nebyla ovlivněna. Po instalaci této kumulativní aktualizace Outlook Express u každého souboru adresáře kontroluje, zda není poškozen. Pokud se zjistí poškození, zobrazí se chybová zpráva.

Tento problém lze vyřešit jedině tím, že se mu předejde. Návod, jak na to, vám nyní poskytneme.

(Update 14:50 - návod byl opraven, původní vznikl ze špatného pochopení situace).

-

Nejprve je potřeba odstranit jednu starou záplatu z dubna tohoto roku, kterou popisuje Security Bulletin MS06-016 (KB911567). Zatím neinstalujte ani tuto novou dnešní (pokud jste ji nainstalovali, také ji odinstalujte). Pak si někam zazálohujte soubory s adresářem Outlook Expressu. Ty mají příponu .wab a pokud jste si v Outlook Expressu nenakonfigurovali jiné než výchozí úložiště, měly by být uloženy v cestě:

C:\Documents and Settings\<uživatel>\Data aplikací\Microsoft\Address Book\

Za <uživatel> si dosaďte váš uživatelský profil. Podobně se pak jmenuje soubor s adresářem, tedy třeba <uživatel>.wab. Soubor někam přesuňte (nebo také zkopírujte a z původního umístění smažte) a hlavně si zapamatujte, kam jste jej přesunuli. Budete jej potřebovat.

-

Nyní spusťte Outlook Express. V nabídce Nástroje klepněte na příkaz Adresář (jinak také klávesová zkratka Ctrl+Shift+B). Neměl by obsahovat žádné položky.

-

Z menu nyní vyberte Soubor – Importovat – Adresář (soubor WAB)…. Nalistujte v prvním kroku zazálohovaný váš soubor s příponou .wab a nechte jej otevřít. Měla by se po chvilce zobrazit hláška „Import byl úspěšně dokončen.“

Nyní můžete nainstalovat dnešní kumulativní aktualizaci. Dříve odinstalovanou dubnovou už neinstalujte, tato nová ji plně nahrazuje. Chybová hláška by se objevit už neměla, neboť soubor s adresářem je čerstvě vytvořený a neměl by obsahovat žádné chyby. Detaily ohledně aktualizace naleznete v Microsoft Security Bulletinu MS06-076, návod na předejití této chyby pochází z článku znalostní báze KB917288.

Odkazy ke stažení (KB923694):

- Outlook Express 5.5 SP2 na Windows 2000 SP4: český a anglický

- Outlook Express 6 SP1 na Windows 2000 SP4: český a anglický

- Outlook Express 6 na Windows XP SP2: český a anglický

- Outlook Express 6 na Windows Serveru 2003: český a anglický

- Outlook Express 6 na Windows XP x64 / Serveru 2003 x64: anglický

- Outlook Express 6 na Windows Serveru 2003 IA-64 bez a se SP1: anglický

Díra ve službě Remote Installation Service umožňuje vzdálené spuštění kódu

![]() Remote Installation Service je jedna ze služeb Windows 2000 Serveru, která umožňuje instalaci stanice prostřednictvím technologie založené na PXE (Pre-boot Execution Environment). S ní souvisí také TFTP protokol, pomocí něhož lze číst a zapisovat soubory na daném serveru. A právě zde je kámen úrazu. Tento TFTP server totiž dovoluje přístup libovolnému anonymnímu uživateli, a to dokonce pro zápis! Je až s podivem, že to ještě nikdo nezneužil, alespoň Microsoft tvrdí, že o takovém případu ještě neví. Záplata tedy odstraňuje možnost tohoto anonymního přístupu. Další detaily se můžete dočíst v Microsoft Security Bulletinu MS06-077.

Remote Installation Service je jedna ze služeb Windows 2000 Serveru, která umožňuje instalaci stanice prostřednictvím technologie založené na PXE (Pre-boot Execution Environment). S ní souvisí také TFTP protokol, pomocí něhož lze číst a zapisovat soubory na daném serveru. A právě zde je kámen úrazu. Tento TFTP server totiž dovoluje přístup libovolnému anonymnímu uživateli, a to dokonce pro zápis! Je až s podivem, že to ještě nikdo nezneužil, alespoň Microsoft tvrdí, že o takovém případu ještě neví. Záplata tedy odstraňuje možnost tohoto anonymního přístupu. Další detaily se můžete dočíst v Microsoft Security Bulletinu MS06-077.

Odkazy ke stažení:

Díra ve Windows Media formátu umožňuje vzdálené spuštění kódu

![]() Možná jste to nečekali, možná ano, ale tou navíc opravenou děrou je nakonec ta, která se vyskytuje ve Windows Media Playerech až do verze 10. Nejde přitom jen o Windows Media formát ASX, jehož zpracování obsahuje zranitelnost, ale také ASF.

Možná jste to nečekali, možná ano, ale tou navíc opravenou děrou je nakonec ta, která se vyskytuje ve Windows Media Playerech až do verze 10. Nejde přitom jen o Windows Media formát ASX, jehož zpracování obsahuje zranitelnost, ale také ASF.

Ono je to však s těmi záplatami tentokráte poněkud komplikované (aneb to nejlepší na konec roku, tedy za předpokladu, že nás už letos žádná další záplata nečeká ;-). Postižen je totiž také starý dobrý Windows Media Player 6.4, což znamená, že aktualizovat byste měli i v případě, že používáte nejnovější Windows Media Player 11. Navíc se staršími Windows Media Playery se můžete dostat do situace, kdy bude nutné aplikovat záplaty dvě, jak tu na „modernější“, tak i starou 6.4 verzi. Nejpikantnější je situace na x64 systémech, které mohou vyžadovat záplaty dokonce tři. Tou třetí je k již zmíněným dvěma ještě jedna další na Windows Media Format řady 9.5 Runtime x64, přičemž záplata na Windows Media Format řady 9.5 Runtime (32bitová verze) záplatuje jisté části i v x64 Windows. IA-64 verze Windows Serveru 2003 (pro procesory Intel Itanium) se žádná z těchto záplat netýká a imunní je též systém Windows Vista. Více napoví Microsoft Security Bulletin MS06-078, my se vám nyní pokusíme nějak přehledně předložit odkazy ke stažení:

- Windows Media Format 7.1 až 9.5 Runtime (KB923689):

- Navíc pro Windows XP x64 a Server 2003 x64 (KB923689):

- Windows Media Format 9.5 Runtime x64: anglický

- A ještě Windows Media Player 6.4 (KB925398) pro:

Souhrnné CD s prosincovými záplatami pro Windows

Update 14:50 Nepatrně později, ale přece se nakonec objevily. Image soubory CD se záplatami pro Windows jsou tentokráte celkem tři. První obsahuje záplaty pro Windows 2000, druhé pro Windows Servery 2003 a třetí pro Windows XP.

Update 14:50 Nepatrně později, ale přece se nakonec objevily. Image soubory CD se záplatami pro Windows jsou tentokráte celkem tři. První obsahuje záplaty pro Windows 2000, druhé pro Windows Servery 2003 a třetí pro Windows XP.

Odkazy ke stažení:

Nástroj na odstranění škodlivého softwaru

Nejspíše poslední letošní vydání nástroje na likvidaci známého neřádstva přidává na svůj seznam jediný kousek, Win32/Beenut. Od začátku roku 2005, kdy se tento „jednoúčelový antivir“ objevil, si za dva roky udělal na své pažbě celkem 93 zářezů.

- Nástroj na odstranění škodlivého softwaru: prosinec 2006 (verze 1.23)

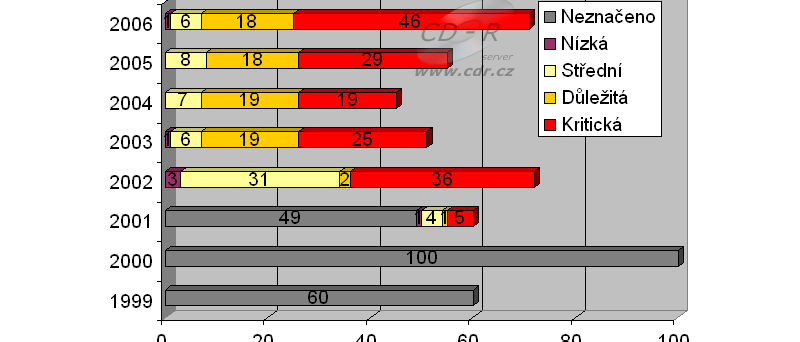

Také u nástroje na odstranění škodlivého softwaru jsme se podívali na statistiky. Z grafu jakoby se zdálo, že autoři těchto breberek ke konci roku zvolnili. Při počtu škodlivých softwarů, které Microsoftí nástroj na jejich odstranění zná, se však těžko dělají nějaké závěry. Rozhodně bude zajímavé sledovat, zda a případně kdy se objeví také pro Windows Vista, jehož součástí je další obranný mechanizmus, známý jako Windows Defender.