Prosincové bezpečnostní záplaty od Microsoftu

Díra v SMBv2 umožňuje vzdálené spuštění kódu

![]()

Díra, která tentokráte postihuje výhradně Windows Vista, neboť je v součásti zvané SMB verze 2.0 (přítomno jen ve Vistě a také připravovaném Windows Serveru 2008), umožňuje útočníkovi modifikovat SMBv2 paket a prakticky zfalšovat digitální podpis, kterým je komunikace po SMBv2 chráněna. Pokud se mu to povede, může pak další pakety modifikovat a třeba i spustit na uživatelově PC vlastní kód, pochopitelně s právy daného uživatele. Komunikace pomocí SMBv2 probíhá pouze mezi počítači s Windows Vista (nebo Windows Server 2008), takže komunikace Windows Vista se staršími OS tímto způsobem být narušena nemůže, což je pravděpodobně důvod, proč není záplata označena jako kritická, ale „jen“ důležitá. Další informace poskytne Microsoft Security Bulletin MS07-063.

Odkazy ke stažení (KB942624):

- Windows Vista: 32bitové a 64bitové (x64)

Díra v DirectX umožňuje vzdálené spuštění kódu

![]()

Po čase byla objevena další díra v DirectX, která dostala nejvyšší stupeň nebezpečnosti a postihuje všechny podporované systémy Windows. Vlastně jsou v DirectX opravovány díry dvě, obě v DirectShow Runtime knihovně quartz.dll, první může být zneužita skrze soubory SAMI, druhá WAV a AVI. Není třeba to rozvádět do podrobností, zkrátka můžete klidně najít zákeřný kód ukrytý i ve videu. Více detailů se můžete dočíst v Microsoft Security Bulletinu MS07-064. Ještě dodejme, že tato záplata nahrazuje jednu starší z roku 2005, popisoval ji říjnový Security Bulletin MS05-050 (což se zcela pochopitelně netýká Windows Vista ;-).

Odkazy ke stažení (KB941568):

- Windows 2000 SP4:

- DirectX 9.0c (ostatní systémy):

- DirectX 10: Windows Vista: 32bitové a 64bitové (x64)

Díra ve službě MSMQ umožňuje vzdálené spuštění kódu

![]()

Další záplata je určena pro Windows 2000 servery a tradiční 32bitové verze Windows XP. Ve „službě Řízení front zpráv společnosti Microsoft“ (Microsoft Message Queuing Service) je jistá trhlina, která umožňuje útočníkovi spustit na zmíněných systémech vlastní kód pod právy lokálního systémového účtu, takže není závislý na právech aktuálně přihlášeného uživatele. Pod Windows XP je však riziko napadení výrazně nižší, útočník totiž musí mít k dispozici přihlašovací údaje o existujícím uživatelském kontu na napadaném počítači. Celé to vše zmírňuje skutečnost, že služba MSMQ není v žádném z těchto operačních systémů ve výchozí konfiguraci nainstalována (instalují ji třeba správci ve firmách). Více podobností lze nalézt v Microsoft Security Bulletinu MS07-065. Dlužno dodat, že v případě Windows 2000 Serveru záplata nahrazuje také jednu z roku 2005, popisoval ji dubnový Security Bulletin MS05-017.

Odkazy ke stažení (KB937894):

Díra ve Windows Kernelu ve Windows Vista umožňuje zvýšení práv

![]()

Další chybička je opět jen ve Windows Vista, tentokráte přímo ve Windows Kernelu a jde o možnost zvýšení práv lokálně přihlášeného uživatele, který se tak může dostat až na administrátorskou úroveň. Z logiky věci vyplývá, že uživatel musí mít na daném PC zřízené uživatelské konto, bezpečnostní trhlina je pak ve třídě ALPC, kde je cosi nedostatečně ošetřeno. Dalších několik málo podrobnosti můžete zjistit pročtením Microsoft Security Bulletinu MS07-066.

Odkazy ke stažení (KB943078):

- Windows Vista: 32bitové a 64bitové (x64)

Díra v Macrovision ovladači umožňuje zvýšení práv

![]()

Tak to nakonec nebyl listopad, ale prosinec, kdy jsme se od Microsoftu dočkali bezpečnostní záplaty na díru v Macrovision ovladači SECDRV.SYS, která umožňuje útočníkovi získat úroveň „Ring 0“ (tedy nejvyšší). A protože se jistě někteří z vás bez něj obejdou, zde je jednoduchý návod, jak se jej zbavit. Službu, která jej ovládá, můžete velice snadno zastavit příkazem

Sc stop secdrv

Pokud byste natvrdo chtěli zrušit jeho načítání, uložte si obsah rámečku do libovolného souboru s příponou .reg a pak jej „spusťte“:

|

A pokud už jste si opravený soubor stáhli přímo od Macrovision, nemusíte záplatu instalovat. Více detailů přináší Microsoft Security Bulletin MS07-067.

Odkazy ke stažení (KB944653):

- Windows XP SP2: české a anglické

- Windows Server 2003 SP1 a SP2: český a anglický

- Windows XP x64 a Windows Server 2003 x64 bez a se SP2: anglický

Díra ve formátech souboru Windows Media umožňuje vzdálené spuštění kódu

![]()

Letošní předposlední (doufejme) záplata se týká Windows Media Format Runtime ve verzích 7.1, 9, 9.5 a 11 a Windows Media Services 9.1 a problematickými soubory mohou být ASF. V jejich zpracování zmíněnými komponentami je bezpečnostní trhlina, která umožňuje vpravit do nich vlastní kód, který se pak následně spustí s právy aktuálně přihlášeného uživatele, jenž na špek útočníkovi naletí. K napadení může totiž dojít jen otevřením patřičně upraveného ASF souboru uživatelem třeba z e-mailu nebo na webové stránce. Co se týče Windows Media Services 9.1, jedná se o doplňkovou komponentu pro Windows Servery 2003 (ve výchozí konfiguraci není nainstalována), zneužitím skrze ni dostane útočníkův kód práva lokální síťové služby. Čistě pro zajímavost: Starý dobrý Windows Media Player 6.4 touto chybou postižen není. Ostatní podrobnosti obsahuje Microsoft Security Bulletin MS07-068. Záplata v případě Windows Media Format Runtime 7.1 a 9, což prakticky znamená jen Windows 2000, nahrazuje také jednu rok starou, kterou popisoval prosincový Security Bulletin MS06-078.

Odkazy ke stažení:

- Windows Media Format Runtime (KB941569):

- Windows Media Services 9.1 (KB944275):

Kumulativní aktualizace aplikace Internet Explorer

![]()

Tečku za letošními záplatami od Microsoftu udělá kumulativní aktualizace stále ještě nejpoužívanějšího internetového prohlížeče Internet Explorer. Ač jedna záplata, přidává na svůj seznam další čtyři díry, skrze které by bylo jinak možné spustit kód útočníka. Tři se týkají možného porušení části neinicializované paměti, čtvrtá vede skrze paměť pro DHTML objekty. Používáte-li Internet Explorer a nejste si jisti, kam na internet chodíte, rozhodně záplatujte. Něco málo zajímavého možná najdete v Microsoft Security Bulletinu MS07-069 a sluší se také zmínit, že tato kumulativní aktualizace, jak bývá zvykem, nahrazuje tu předchozí, kterou popisoval říjnový Security Bulletin MS07-057.

Odkazy ke stažení (KB942615):

- IE 5.01 pro Windows 2000 SP4: český a anglický

- IE 6 SP1 pro Windows 2000 se SP4: český a anglický

- IE 6 pro Windows XP SP2: český a anglický

- IE 6 pro Windows Server 2003 SP1 a SP2: český a anglický

- IE 6 pro Windows XP x64 či Windows Server 2003 x64 bez i se SP2: anglický

- IE 6 pro Windows Server 2003 IA-64 SP1 i SP2: anglický

- IE 7 pro Windows XP SP2: český a anglický

- IE 7 pro Windows Server 2003 SP1 i SP2: český a anglický

- IE 7 pro Windows XP x64 a Windows Server 2003 x64 bez i se SP2: anglický

- IE 7 pro Windows Server 2003 IA-64 SP1 i SP2: anglický

- IE 7 pro Windows Vista: 32bitový a 64bitový (x64)

Stručná rekapitulace záplat na konci roku 2007

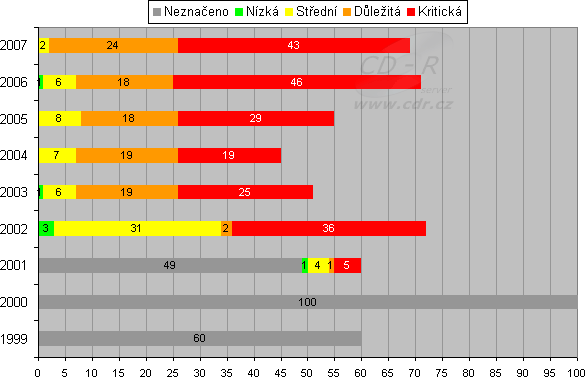

A protože jde o poslední letošní záplaty od Microsoftu (pokud se nestane něco výjimečného), uděláme si malé shrnutí, stejně jako loni. Graf záplat od roku 1999 po současnost vypadá takto:

Vzato kolem a kolem se letošní rok od toho loňského moc nelišil. Záplat bylo sice nepatrně méně a to především těch kritických, naopak přibylo důležitých na úkor středních, vyložená „prkotina“ letos nebyla řešena žádná.

Nástroj na odstranění škodlivého softwaru

Nástroj na odstranění škodlivého softwaru nakonec nezklamal a přidává i v posledním měsíci tohoto roku na svou pažbu pouze jeden zářez. Ten má navíc docela vtipné jméno Win32/Fotomoto. V antivirových firmách jej tak hezky nenazývají, Kaspersky mu říká „Trojan.Win32.Agent.aoy“, McAfee „AdClicker-FK“ a třeba Symantec „Trojan.Vundo“. „Fotomoto“ se instaluje jako služba, každých 15 sekund se snaží změnit nastavení proxy v systému a navíc někam odesílá informace o počítači a síti, v níž je. A v neposlední řadě každou chvíli zobrazuje reklamu, v poslední řadě je schopen si nainstalovat i další komplice z oblasti badware. Pokud jej tedy na svém počítači máte, určitě byste to měli poznat ;-).

- Nástroj na odstranění škodlivého softwaru: prosinec 2007 (verze 1.36)

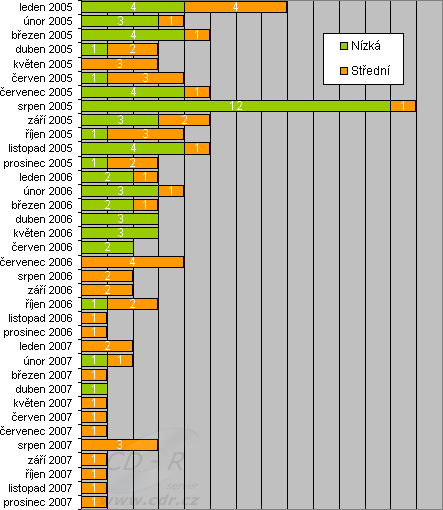

Z grafu vývoje je cítit, jakoby tvůrci virů a jiné havěti už ani neměli čím překvapit. Letos to bylo takové, že nejúrodnější měsíc srpen přinesl likvidaci jen tří kousků, což bylo za první rok existence tohoto nástroje měsíční minimum. Leden s únorem si připisují po dvou a zbytek roku to bylo co měsíc, to jen jedna breberka. Chvílemi se i zdálo, že si v Microsoftu nějakou vymysleli, aby mohli vydat novou verzi nástroje na odstranění škodlivého softwaru. Buďme za jeho existenci nakonec rádi, možná také on je důvodem, proč to na nebezpečnostní scéně vypadá, jak to vypadá.