Vyzkoušeli jsme bezpečnostní řešení Check Point 600 - za málo peněz hodně muziky do SMB

Check Point je firma známá především síťovými bezpečnostními produkty určenými větším firmám a korporacím s vysokým počtem zaměstnanců. To potvrzuje i fakt, že všechny firmy Fortune a Global 100 používají Check Point technologie k zabezpečení svých sítí. Zkušenostmi a kvalitou tedy bezesporu firma disponuje a proto nás zaujal smělý počin Check Pointu přinést na trh menších a středních podniků UTM zařízení za cenu, kterou si teoreticky může dovolit i domácnost.

Zařízení UTM (Unified Threat Management) obecně přináší jednodušší a efektivnější správu zabezpečení sítě, protože zprostředkovává centrální ovládací panel pro různé komponenty jako firewall, IPS, IDS, antivirus a další. Bezpečnostní firmy pak mohou nabízet celistvé řešení, které pokryje celou škálu funkcí a ve výsledku ušetří čas a peníze. Je však třeba si ze zákaznického hlediska hlídat jednotlivé komponenty, protože správná funkčnost a kvalita v centrálně obhospodařovaném panelu není nic jednoduchého.

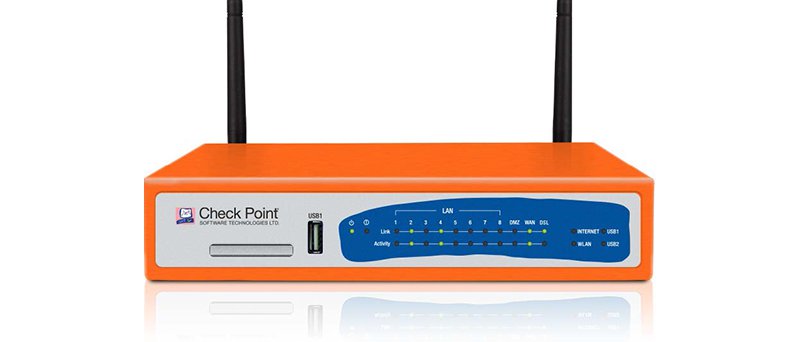

Check Point 600 není žádný obr do datového centra, ale na malý pracovní stůl také není úplně ideální. Celou krabičku chrání kovová konstrukce v oranžové barvě, která celkem se vším uvnitř váží 1,2 kg. Vpředu je umístěn kontrolní panel a vzadu většina konektorů pro připojení do sítě. Připojovat můžete do osmi 1Gb LAN portů, 1Gb DMZ a 1Gb WAN + vstup pro konzoli. Paměťové zařízení připojíte přes jeden USB port vzadu či přes jeden vpředu. Poslední vstup je určen pro napájení celého přístroje. Samozřejmostí je tlačítko pro reboot a reset do továrního nastavení. Objednávat zařízení můžete i s WiFi, takto vybavené přijde i s dvěma anténami, které přimontujete na příslušné pozice vzadu do horních rohů. Další volitelná komponenta je ADSL.

Přední panel obsahuje kontrolní diody pro 8 LAN portů, DMZ a WAN, stejně tak jako LEDky pro zjištění stavu připojení k internetu, obou USB a stav WLAN. Mimo zmíněné druhé USB se zde nachází také slot pro PCI Express kartu, který může zákazník využít například k připojení 3G modemu pro další WAN konektivitu zařízení na redundantní lince, což zvyšuje spolehlivost celého řešení. Je také možnost připojit k zařízení SD kartu.

| Model v sérii 600 | 620 | 640 | 680 |

|---|---|---|---|

| Doporučený počet uživatelů | |||

| Pouze s VPN a Firewall | do 20 | do 50 | do 100 |

| S povoleným Next Generation Threat Prevention | do 10 | do 25 | do 50 |

| Výkon | |||

| Firewall (Gbps) | 0.75 | 1.0 | 1.5 |

| VPN (Mbps) | 140 | 175 | 220 |

| IPS (Mbps)1 | 50 | 67 | 100 |

| Antivirus (Mbps) | 50 | 67 | 100 |

| Hardware | |||

| 1GbE LAN Interface | 8 | ||

| 1GbE WAN Interface | 1 | ||

| 1GbE DMZ Interface | 1 | ||

| ADSL2/ADSL2+ (Annex A or B) | Volitelně | ||

| 802.11 b/g/n Wireless | Volitelně | ||

| USB | 2 | ||

| PCI Express Slot | 1 | ||

| SD Card Slot | 1 | ||

| Podpora 3G Modemu | Ano | ||

| Velikost | |||

| Rozměry (W x H x D) | 22 x 4.4 x 15.24 cm | ||

| Váha | 1.2 kg | ||

| Prostředí | |||

| Pracovní prostředí | 0ºC ~ 40ºC (5~95%, nekondenzující) | ||

Spuštění a základní nastavení

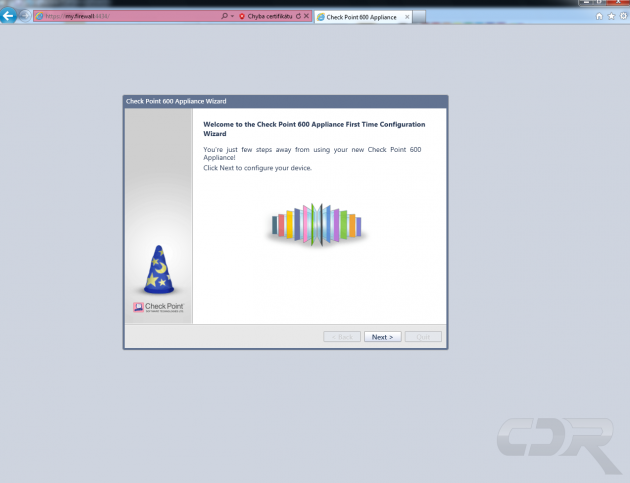

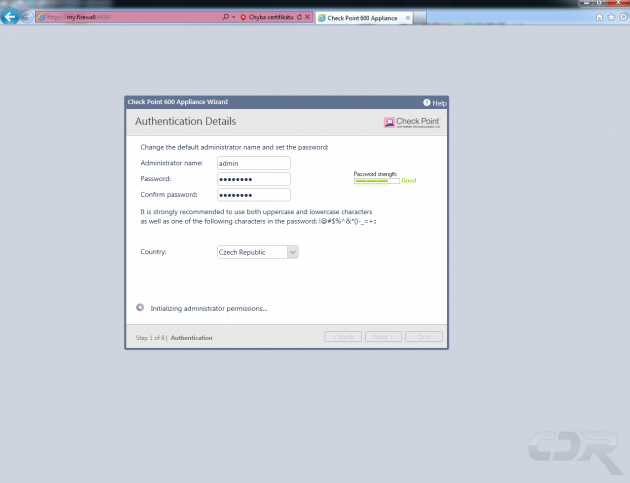

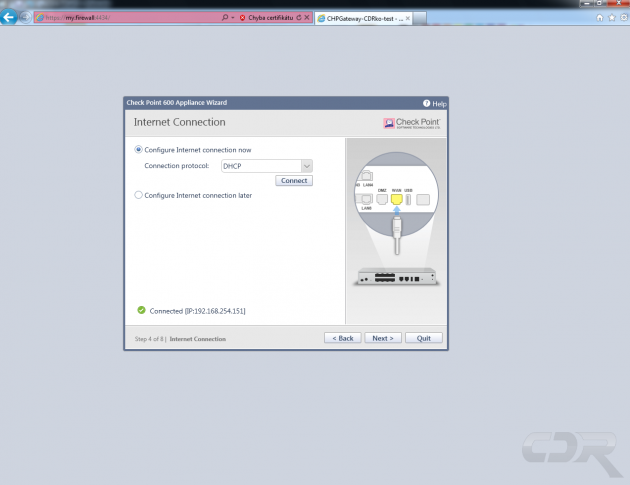

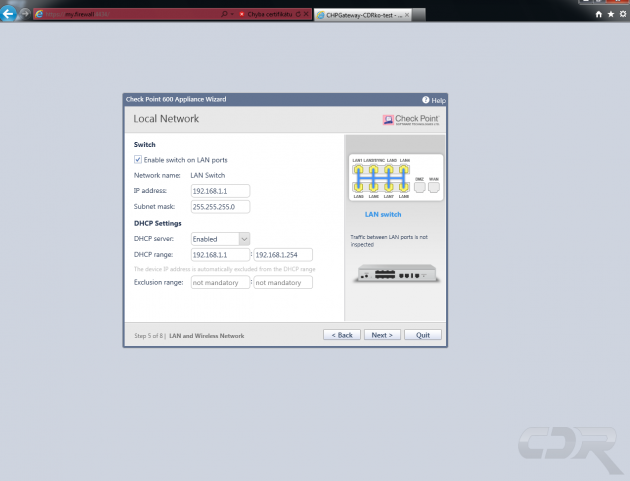

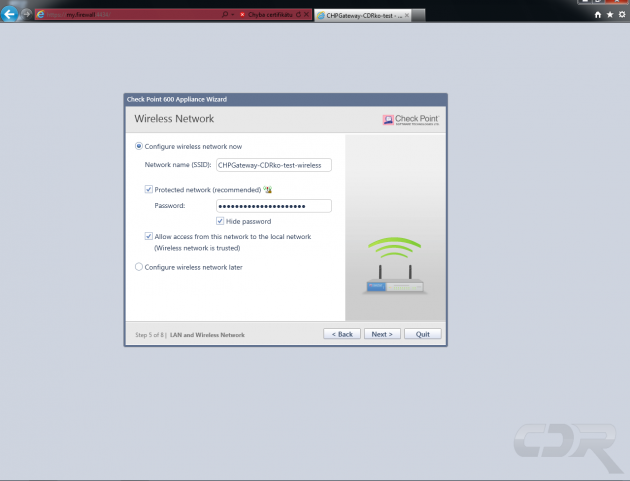

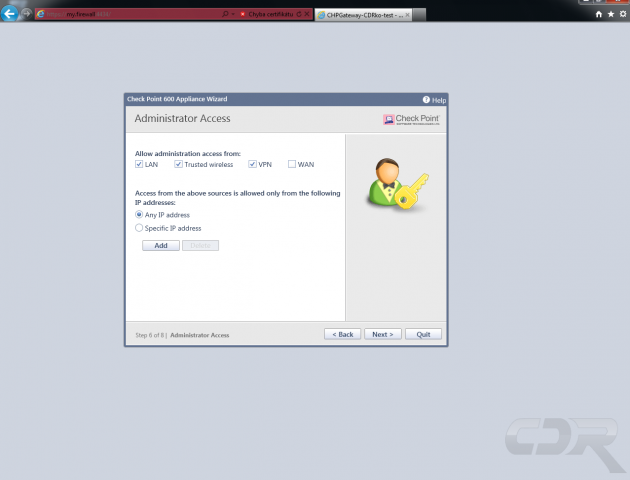

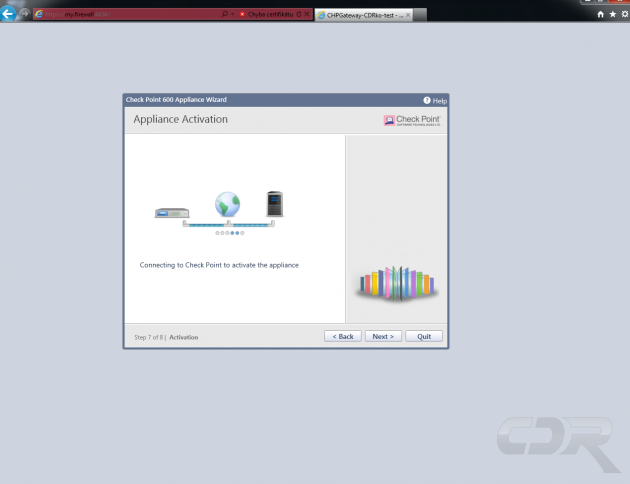

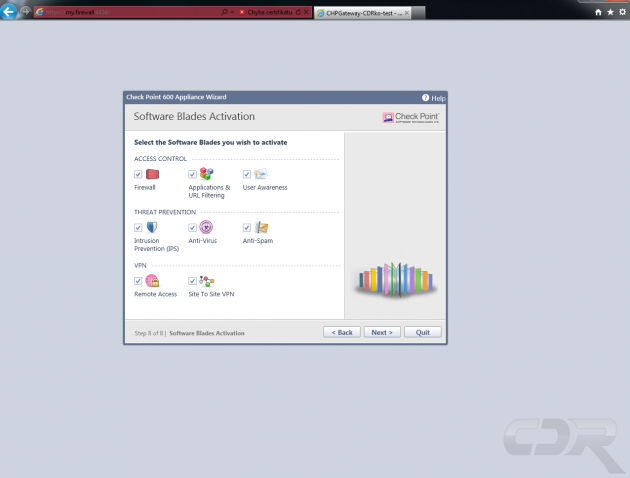

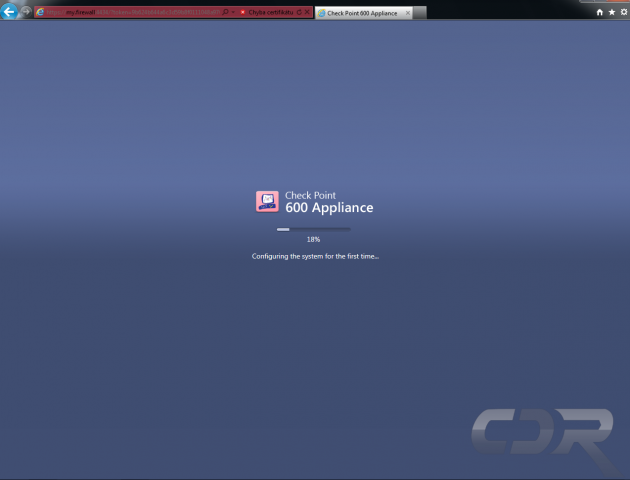

Po prvním připojení do sítě se zařízení rozběhne. Doporučuji nechat mu pár desítek sekund na "zahřátí", pak můžete vklidu připojit krabičku k internetu a k počítači k provedení první konfigurace (oficiálně je připravena, když zhasne dioda "!"). Na adrese 192.168.1.1 nebo http://my.firewall se vás ujme průvodce prvním spuštěním. Automaticky vás přesměruje na zabezpečené připojení na portu 4434, potvrďte bezpečnostní varování. Během prvotní konfigurace nastavíte nové heslo, zemi, datum a čas můžete změnit také doménové jméno a hostname zařízení. Následně nastavíte připojení k internetu, případně lokální a bezdrátovou síť pro připojení dalších zařízení přes WiFi. Můžete také nastavit administrátorský přístup a limitovat tak konfiguraci na určité IP adresy. Nakonec aktivujete licenci a průvodce je dokončen.

TIP: Nedoporučuji pracovat s webovým rozhraním v Safari na OS X i když je oficiálně podporováno, Chrome s ním nemá problém, Firefox je na tom také relativně dobře, ale UI je dle mého názoru docela robustní a Safari má problém s Facebookem natož s velkou webovou aplikací. Na Windows úspěšně testováno a dobře běží na Chrome, Firefoxu i IE, na linuxu je dobře použitelný Firefox (na jiných jsem netestoval). Oficiálně podporuje UI Internet Explorer, Chrome, Firefox a Safari.

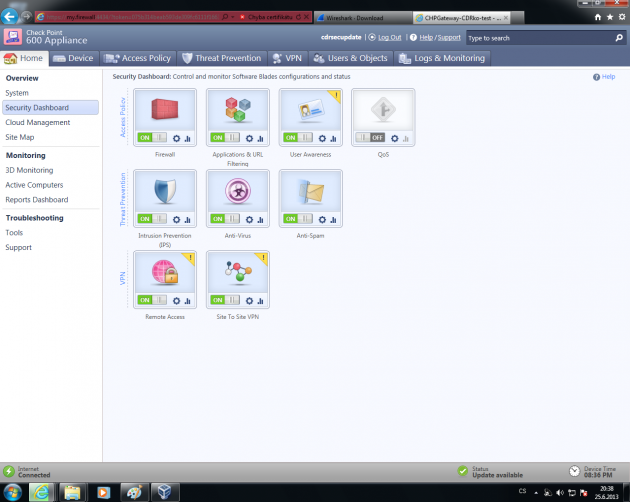

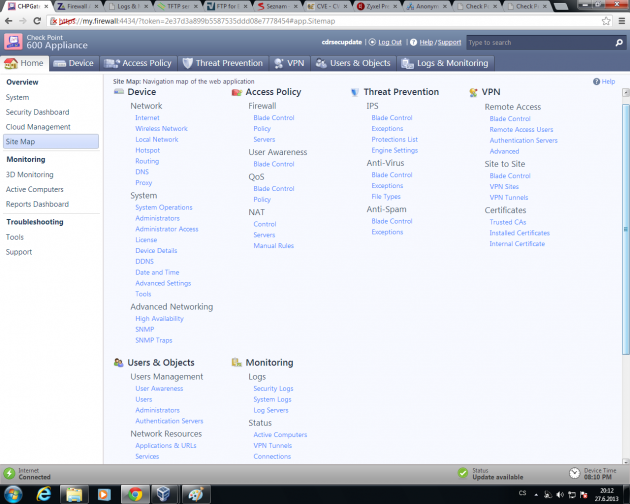

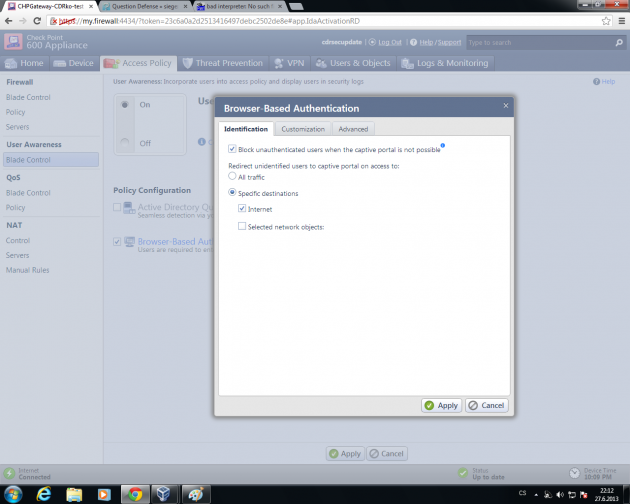

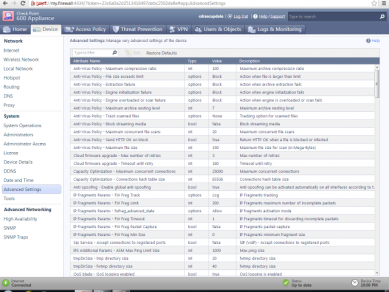

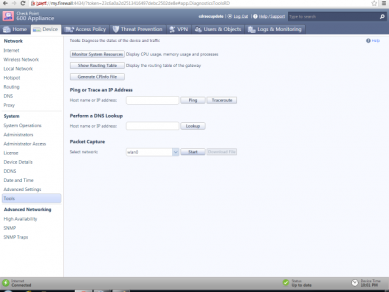

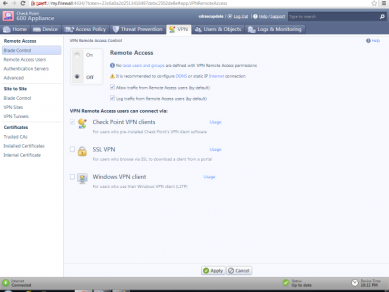

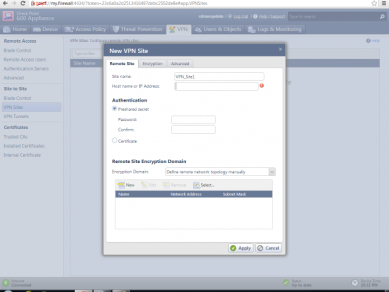

Přes webové rozhraní podle výrobce provedete veškerou virtuální konfiguraci. Po přihlášení vás přivítá Security Dashboard. První nastavení automaticky připravilo pár základních bezpečnostních politik, můžete se tedy vrhnout do přizpůsobení funkcionalit podle vašich představ. V orientaci pomůže hledání vpravo nahoře, které je na velmi dobré úrovni, případně site mapa, ale stejně se budete muset prokousat ideálně všemi záložkami, abyste využili Check Point 600 naplno.

Příklad použití - uživatelé v síti

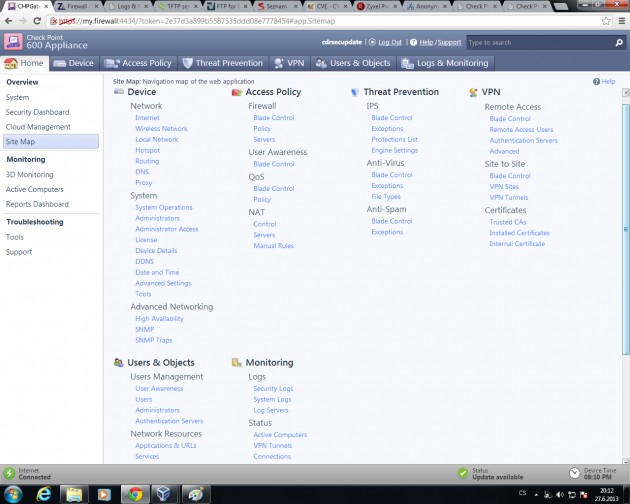

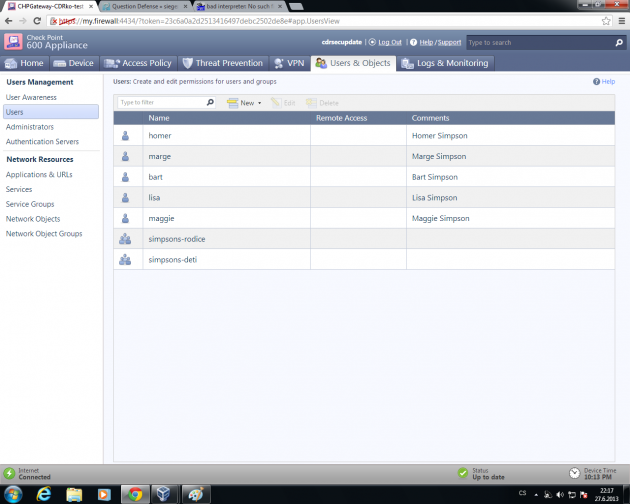

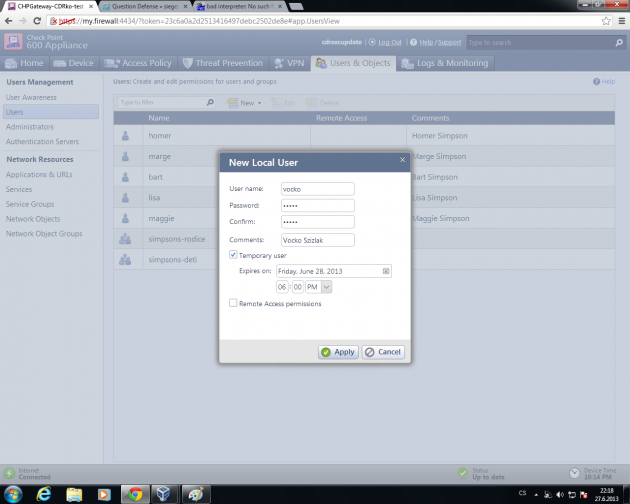

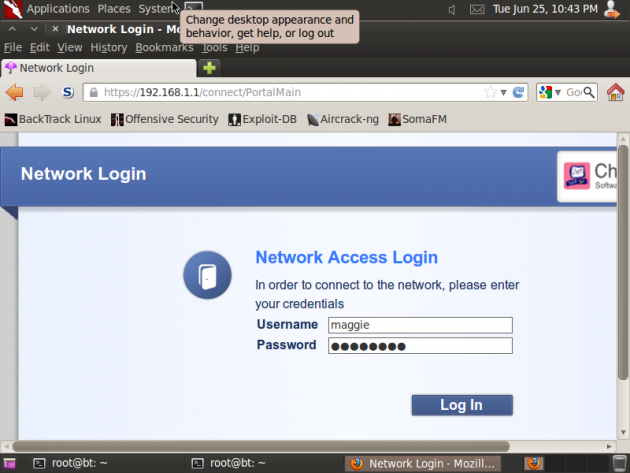

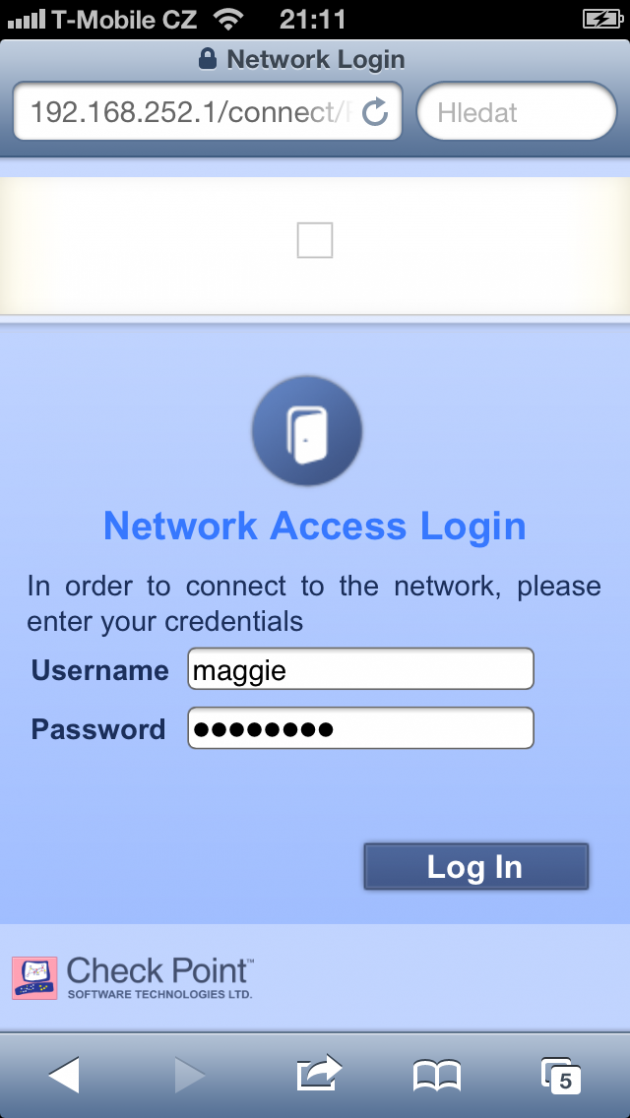

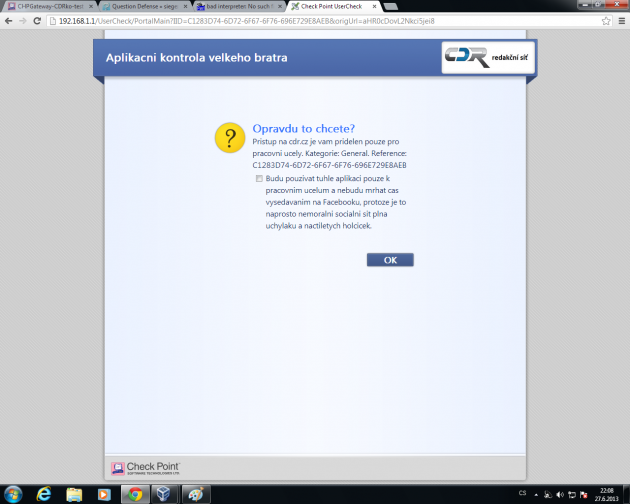

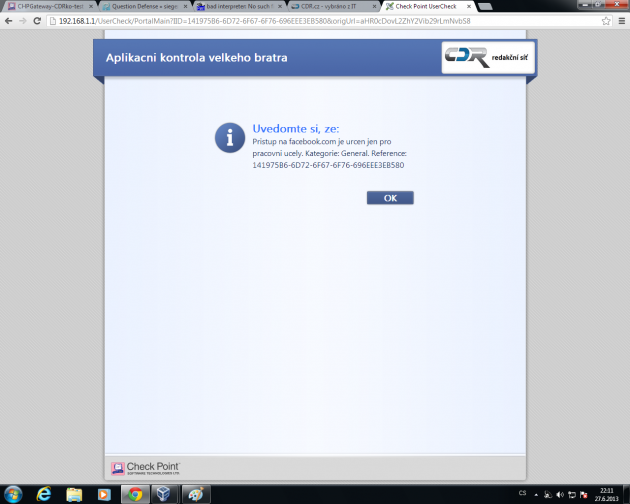

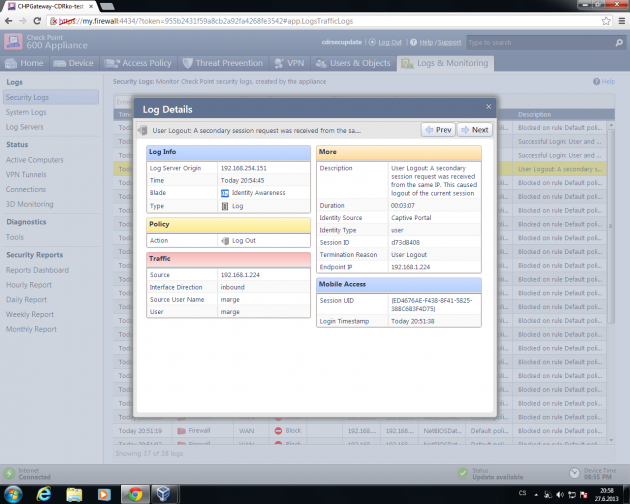

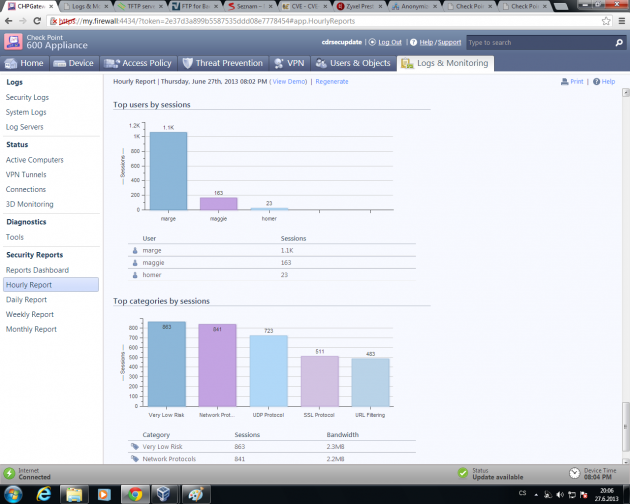

Jednou z věcí, které můžete využít, je rozpoznávání uživatelů v síti (User Awareness). Pro přístup do vaší sítě vytvoříte pro uživatele účty, pod kterými se budou do sítě přihlašovat a během práce také vystupovat. Jednoduše tak uživatele rozlišíte a efektivněji můžete řešit incidenty. Nastavení User Awareness najdete pod Access Policy, kam se můžete dostat buď rovnou ze Security Dashboardu nebo přes záložku Access Policy. Tam nastavíte identifikaci a jak má vypadat logovací stránka (můžete přidat vlastní logo firmy). Dále vytvoříte uživatele v Users & Objects a základy máte dokončené.

Pokud se pak nějaké zařízení připojí do sítě, automaticky jej systém odkáže na přihlašovací obrazovku, kde vyplní identifikační jméno a heslo. Pak je mu umožněn přístup do sítě. Pokud však poruší nějakou politiku, je lehce identifikován, protože vystupuje pod jasně danou identitou.

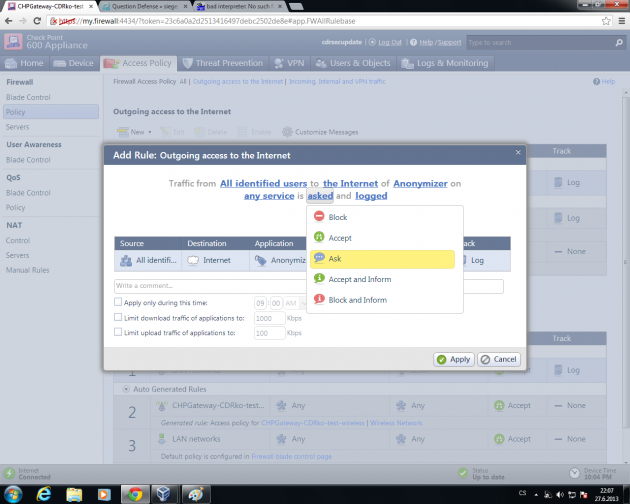

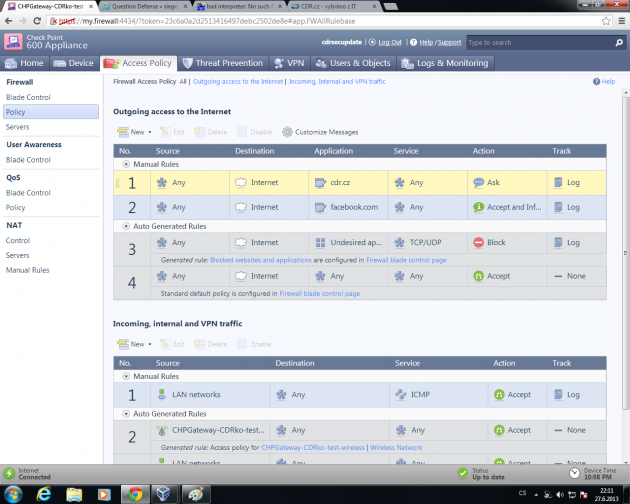

Příklad použití - firewall pravidla

Správné nastavení firewallu je jedna z nejdůležitějších věcí pro bezpečný chod sítě. Nastavení firewallu provedete opět v Access Policy, dokonce máte na výběr ze dvou výchozích setů nastavení - standardní a striktní mód. V položce v menu s názvem Policy (politika) můžete vytvářet velmi jednoduše a efektivně nová pravidla nebo editovat již vytvořená. Tlačítko New vás přivede k definici pravidla, důležité je specifikovat, jakých dat se pravidlo týká - od koho, kam, data čeho (např. aplikace) a na jaké službě. Na druhé straně definujete, jakým způsobem zareaguje systém směrem k uživateli a také sám k sobě (něco zapíše do logu, vyskočí hláška pro administrátora).

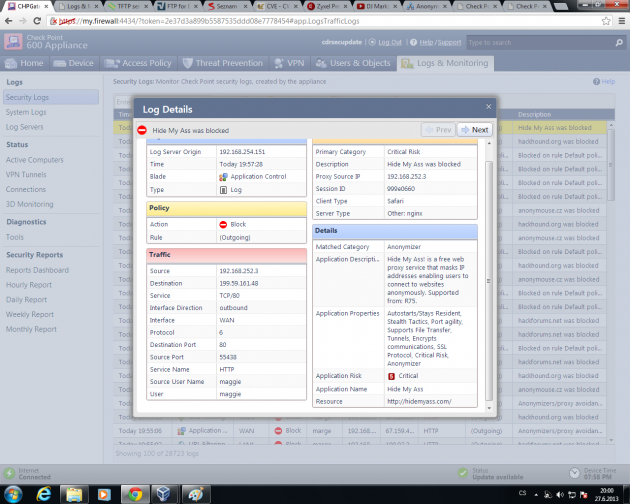

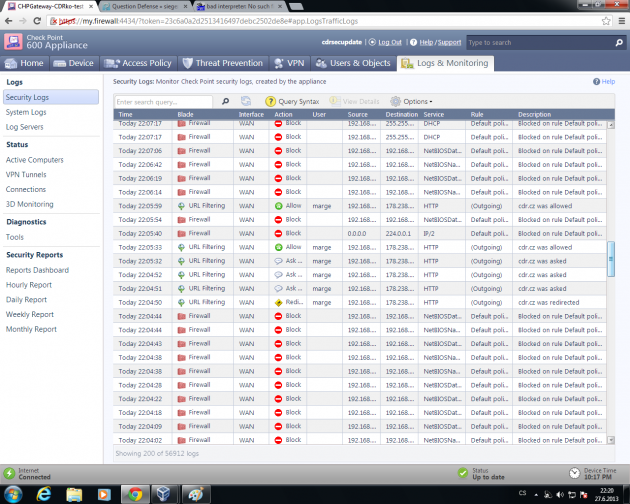

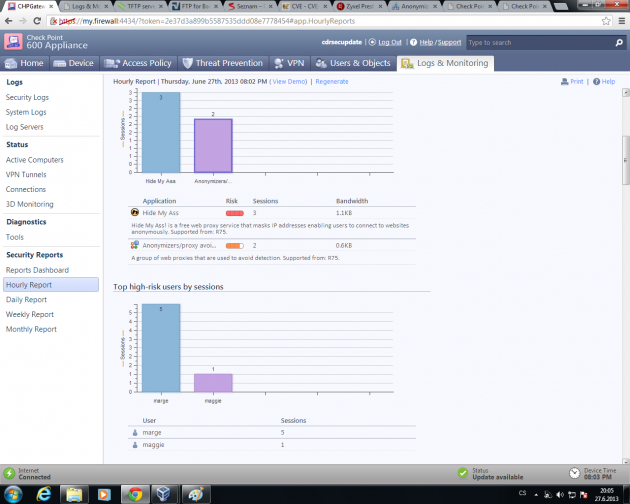

Můžeme si tak například definovat, že je pro danou politiku nepřijatelné použití anonymizérů (Check Point udržuje velkou online databázi nejrůznějších aplikací a webů, na které se pak z hlediska funkcionalit může odkazovat). Vytváříme pak jednoduše pravidlo, že komunikace všech identifikovaných uživatelů do internetu aplikace ze skupiny anonymizér na jakékoliv službě bude předložena uživateli k potvrzení a zaznamenána do logu. Stejně tak můžete definovat pravidla pro návštěvy různých webů.

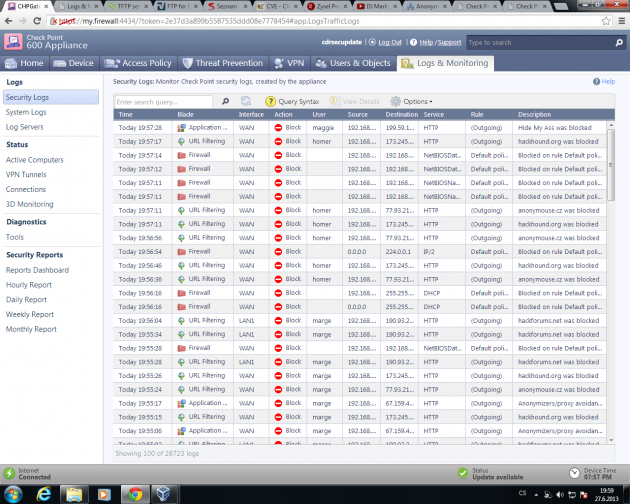

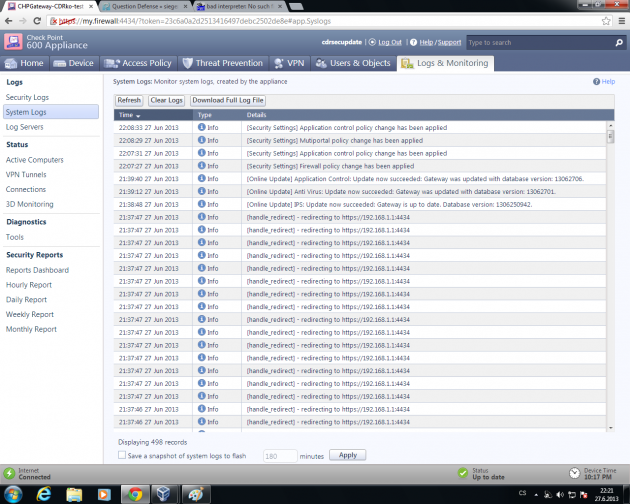

Incidenty, logy a přehledy - vše funguje dohromady

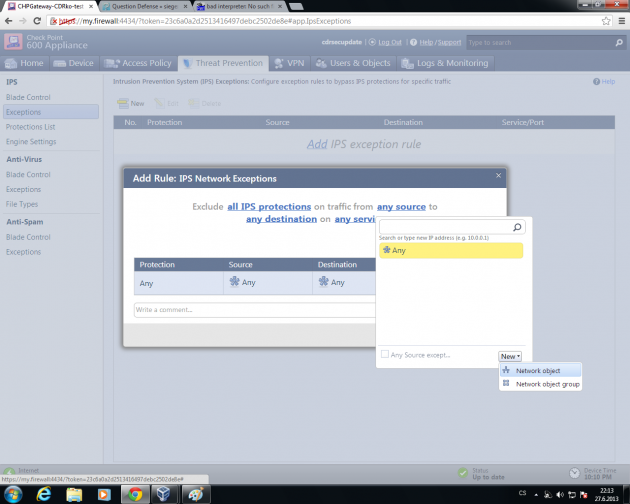

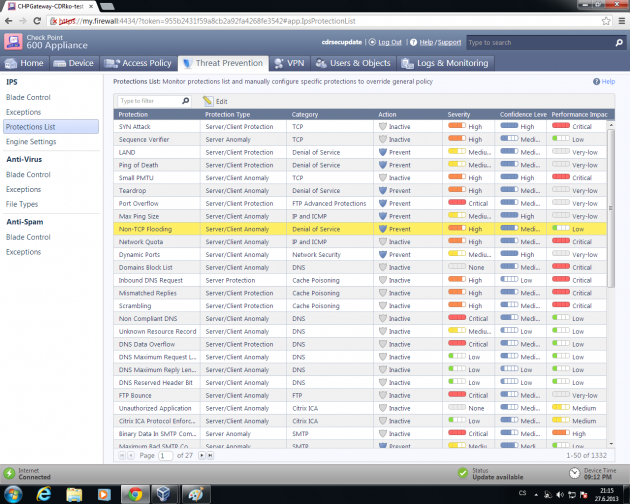

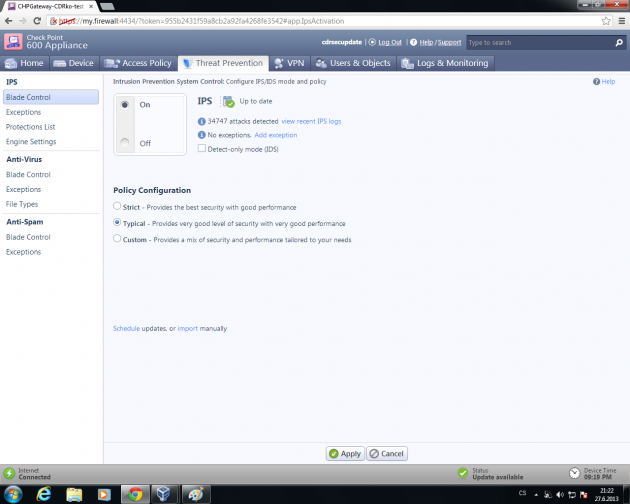

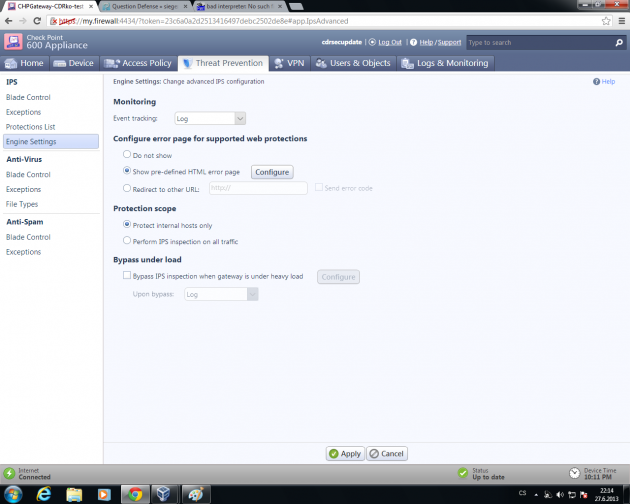

Check Point 600 má také IPS (intrusion prevention system), který podle různých indikátorů dokáže odhalit probíhající útok a účinně zasáhnout. Výhoda UTM je v jednoduché práci na jedné straně s aktivními prvky, jako je právě IPS, a na straně druhé i s logy, kam se incidenty zapisují. Administrátor má pak v kombinaci s rozpoznáváním uživatelů a firewallem jednodušší práci v odhalování zapojených osob do útoku.

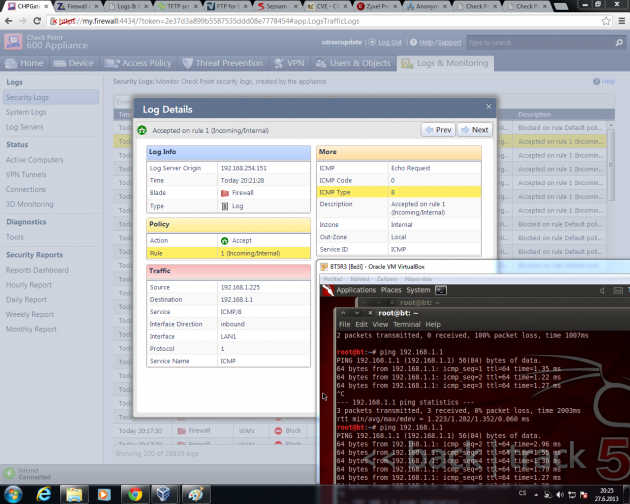

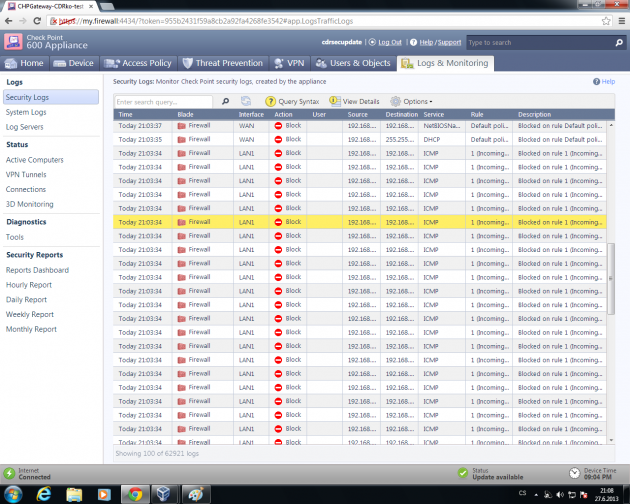

Simulovali jsme na zařízení DoS útok z počítače v síti (dělali jsme zaplavování ICMP, http a další). IPS po chvíli vyhodnotil útok jako Non-TCP flooding, anomálie server/klient a firewall útok okamžitě zastavil. Z logu pak vyčtete nejdříve sérii legitimních paketů, následně obří množství zápisů o útoku, v případě rozpoznávání identit i jméno uživatele, z jehož systému útok proběhl.

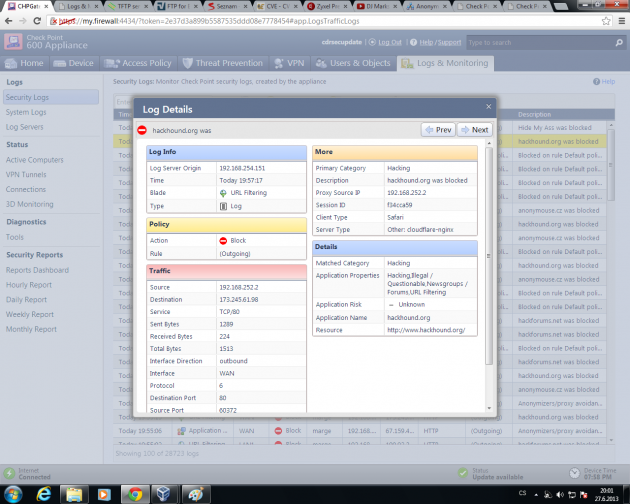

Do logů se ukládají všechna porušení pravidel, kdo a kdy je porušil, či informace o jakékoliv jiné události, která si podle pravidel vyžádala zápis do logu (například se systém zeptal uživatele, zda opravdu chce vstoupit na určitý web). Může to být nějaká nevyžádaná aplikace chycená vestavěným antivirem, torrent klient nebo jen genericky nedůvěryhodná stránka. U jednotlivých záznamů také vidíte, jaká část systému (tzv. Blade) komunikaci do logu zapsala (může to být aplikační kontrola, URL filtering, firewall atd.).

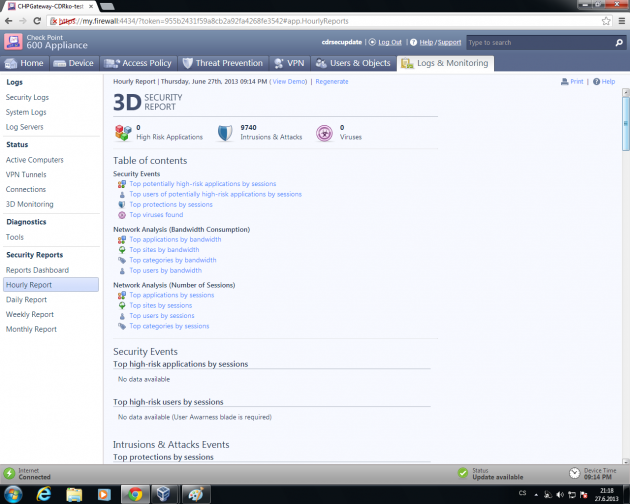

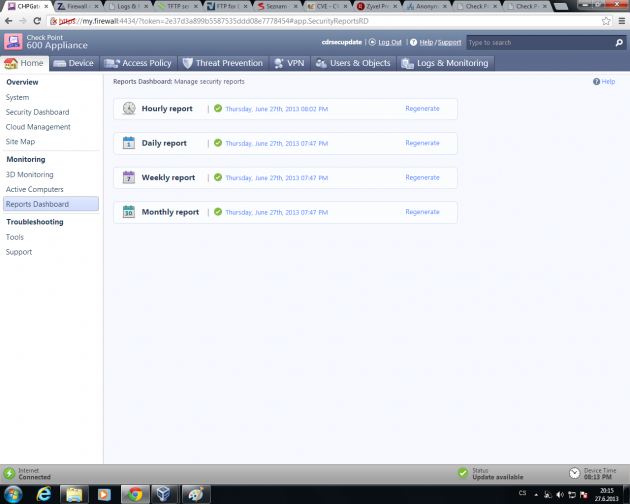

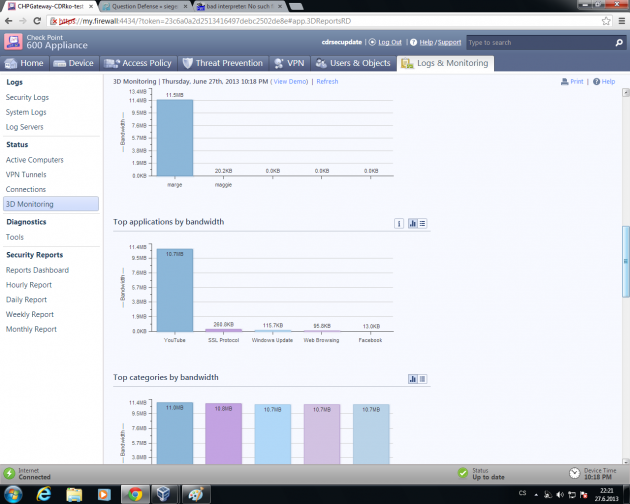

Systém dokáže poskytovat celou řadu reportů, od hodinového přes denní a týdenní až po měsíční. Během pár sekund vygenerovaný report obsahuje všechny důležité informace o uplynulém období přehledně vyobrazené v grafech včetně použité šířky pásma, počtu bezpečnostních incidentů a dalších věcí.

Závěr

Check Point 600 je komplexní zařízení, které svou jednoduchostí sahá do světa "domácích routerů" a svou kvalitou a množstvím funkcionalit naopak do světa korporátních bezpečnostních řešení. Využívá všech výhod, které UTM z principu umožňuje a to za cenu od 399 dolarů (cca 8 000,-). V domácnosti by to plně využil asi málokdo, ale do cílového SMB trhu je to královský poměr cena/výkon.

(Nakonec přidávám všechny zbylé nezařazené screenshoty. Obrázky včetně těch výše jsem koncipoval tak, aby vás provedli více méně celým dashboardem.)