Za spywarem infikujícím firmware pevných disků stojí NSA, naznačuje Kaspersky

Co do elegantnosti jde o vrchol současného spywaru, jelikož zjistitelnost je minimální a efekt obrovský. Za vším stojí tzv. The Equation Group, skupina aktivní téměř dvacet let a disponující zdaleka nejsofistikovanějšími a nejkomplexnějšími metodami šmírování, které jejich nástroje dávají „investorovi“. Tím s ohledem na výraznou podobnost se záležitostmi jako Stuxnet a Flame podle všeho je americký Národní bezpečnostní úřad, zkráceně NSA. Nechvalně to známá organizace, která je zářným příkladem porušování lidských práv ve jménu „vyššího dobra“, jímž je - velmi zjednodušeně řečeno, obrana západního (amerického) stylu života.

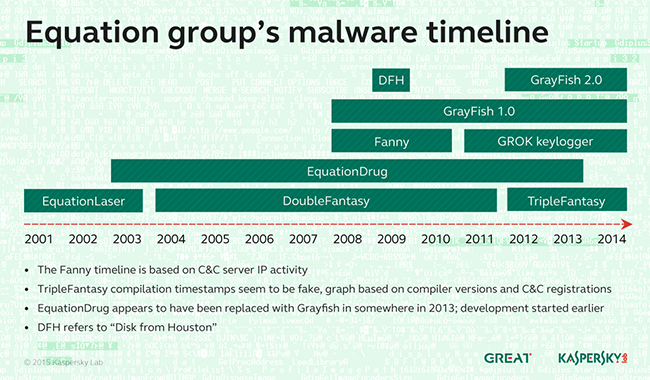

Tým Global Research and Analysis Team (GReAT) firmy Kaspersky identifikoval několik existujících nástrojů (trojanů). Ty jsou nyní pojmenovány EquationLaser, EquationDrug, DoubleFantasy, TripleFantasy, Fanny a GrayFish a Kaspersky jedním dechem dodává, že kromě nich existují jistě i další. Přesné podrobnosti o jejich fungování zpráva neuvádí, nicméně dva moduly stojí za to.

Umožňují totiž přeprogramování firmwaru pevných disků od hromady výrobců. Výsledkem infikace pak je pevný disk, v jehož firmwaru nástroj přežije jak reinstalaci OS, tak formátování disku. Firmware současných pevných disků je totiž de facto vlastní malý OS, který se navenek zabývá SATA komunikací, směrem dovnitř pak správou a chodem disku, ale jinak si může dělat prakticky cokoli, co jeho výkon umožní. Zkrátka takový malý počítač, o jehož fungování tu a tam proniknou k odborné veřejnosti nějaké zmínky, ale jinak patří architektura a zdrojový kód firmwarů pevných disků mezi ta nejcennější data výrobců HDD.

Infikovaný firmware je schopen zajistit vždy svoje přežití, mapovat jeden diskový sektor na jiný a tak systému podvrhovat infikovaná/pozměněná data během bootu. Firmwary pevných disků jsou navíc takové povahy, že je možné je do disku nahrát, ale neobsahují funkce pro čtení zvnějšku. Detekce HDD s napadeným firmwarem je tak značně komplikovaná, ne-li přímo nemožná (ale něco s tím v Kaspersky podle všeho umějí).

Zkrátka Kaspersky identifikovali soubor nástrojů, které umožňují útočníkovi mít kontrolu nad chodem pevného disku. To znamená kupříkladu schopnost zachytávat a ukládat pro pozdější použití šifrovací hesla, případně logovat/ukládat data v izolovaných sítích pro pozdější stažení jinou cestou/n jiné síti. To se týká nástroje GrayFish. Červ Fanny pro změnu slouží k mapování a porozumění topologii sítí, které není možné skenovat, případně ke spouštění příkazů v těchto izolovaných sítích. K tomu používá unikátní příkazy a kontrolní mechanismy na bázi standardu USB, které umožňují vyzvedávání získaných dat. Například USB flashka se skrytou oblastí může nést informace z počítače připojeného k internetu, příkazy pro vykonání na počítači, který není v žádné síti dostupný. Po připojení flashky do patřičně infikovaného počítače pak Fanny rozpozná a vykoná příkazy z oné skryté oblasti.

Další metodou, kterou realizuje DoubleFantasy, je fyzické předání infikovaného prvku lidem například na konferencích. Účastníci dostanou na závěr CD s materiály z konference, jenže v některých případech infikované. Detailně ale nejsou známy používané postupy při této strategii infikace.

Skupina Equation vykazuje silné známky souvislosti s dřívějšími systémy Stuxnet a Flame. Podle Kaspersky měla minimálně přístup též k zero-day chybám a s oběma uvedenými sdílela exploity bezpečnostních chyb. Například v roce 2008 použil nástroj Fanny dvě zero-day chyby, které se objevily ve Stuxnetu až v červnu 2009, resp. březnu 2010. Dokonce jednou z těchto zero-day ve Stuxnetu byl modul Flane, který využíval stejnou zranitelnost a který byl to Stuxnetu přidán přímo ze samotné platformy Flame. Equation také používá poměrně rozsáhlou IT infrastrukturu na více než 300 doménách a více než 100 serverech. Ty jsou hostovány v řadě zemí zahrnujících USA, UK, Itálii, Německo, Nizozemí, Panamu, Costa Ricu, Malajsii, Kolumbii a Českou republiku. Aby zamezil v jejich používání, Kaspersky momentálně „sinkholuje“ mnoho z těchto 300 serverů (DNS sinkhole - DNS server podávající falešné informace, aby zamezil použití daného doménového jména).

Na závěr Kaspersky dodává, že od roku 2001 vyvíjela skupina Equation značné úsilí a infikovala tisíce , možná až desítky tisíc obětí ve více než 30 zemích světa, zahrnujíce náledující typy: vládní a diplomatické instituce, telekomunikace, letectví a kosmonautiku, energetiku, jaderný výzkum, ropu a zemní plyn, armádní zařízení, nanotechnologické instituty, islámské aktivisty, masmédia, přepravní společnosti, finanční instituce a společnosti vyvíjející šifrovací metody.

Kaspersky zatím odhalil celkem 7 exploitů, které Equation používá ve svých malwarech. Minimálně čtyři z nich josu typu zero-day. Bylo pozorováno i používání dalších exploitů, pravděpodobně též zero-day, proti Firefoxu 17, na kterém zakládá Tor browser. Ve fázi infekce je skupina schopna využít deset exploitů v jedné řadě, nicméně Kaspersky zjistil, že ne více než tři jsou používány. Když selže první, zkusí se druhý, případně třetí. Pokud selžou tři, systém není infikován.

Produkty od Kaspersky detekovaly řadu pokusů o útoky na uživatele. Mnoho z nich nebylo úspěšných díky implementované technologii Automatic Exploit Prevention, která v obecném slova smyslu blokuje exploitace neznámých slabin v systémech. Červ Fanny kupříkladu byl poprvé kompilován pravděpodobně v červenci 2008, automatické systémy Kaspersky jej byly schopné detekovat a hodit na blacklist v prosinci 2009.