Bezpečnostní slabiny Collide+Probe a Load+Reload se týkají Bulldozeru až Zen 2

Chyby nazvali Collide+Probe a Load+Reload a obě se týkají měření času, po který prediktor umístění dat data hledá. Hledání dat v datové L1 cache je rychlejší než v pamětech s pomalejším přístupem. Využíván je identifikátor μTag a podle přístupových časů lze odhadnout, zda se data nacházejí v datové L1 cache, nebo na jiné úrovni (Collide+Probe). V případě Load+Reload je zjišťováno, které vlákno a za jak dlouho zvládlo dosáhnout požadované adresy.

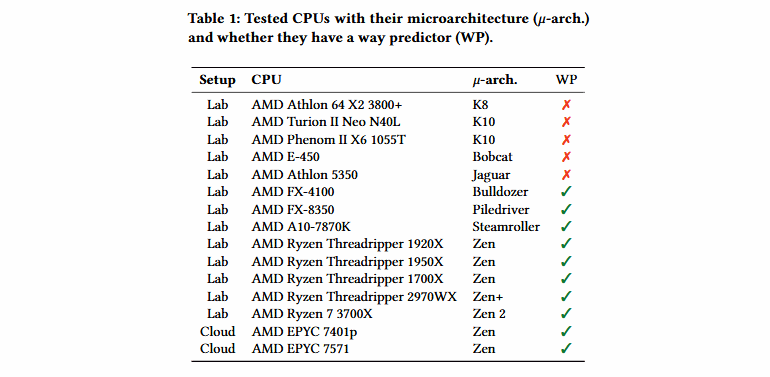

Obě metody nelze využít o původních K architektur a low-power jader (Bobcat, Jaguar a jejich deriváty), týkají se architektur podporujících více vláken, tedy Bulldozer, Piledriver, Steamroller, Excavator, Zen(+) a Zen 2. Slabiny jsou podle autorů jejich odhalení softwarově řešitelné. Pro jejich využití je potřeba do systému dostat příslušný škodlivý software, což je však možné realizovat přes web například JavaScriptem.

Pokud jde o (ne)bezpečnost, odpověděl jeden z autorů objevu, Daniel Gruss, na dotaz, zda jsou co do nebezpečnosti srovnatelné s bezpečnostními dírami jako Spectre, Meltdown a jejich deriváty, negativně: „Rozhodně ne. Tyto útoky odhalí pouze zlomky meta-dat. Meltdown a Zombieload propouštějí tuny skutečných dat.“

Trochu nejasno zůstává co do názoru na záplaty těchto slabin. AMD vydala prohlášení, že princip využití těchto slabin není ničím novým a bezpečnostní aktualizace vydané na předchozí spekulativní útoky je řeší. Autoři s tím nesouhlasí a tvrdí, že i nyní u aktualizovaného systému je možné útok provést. S nějakými závěry ohledně záplat asi bude lepší počkat, až si to obě strany vyjasní. Je možné i to, že za současného stavu je u aktualizovaného systému možné útok provést, ale nelze jím získat relevantní data v praxi použitelná pro nějaký útok - pak by mohly mít pravdu obě strany. Uvidíme.