Díra ve Windows umožňuje spuštění kódu pohledem na zástupce

K šíření breberky může nejsnáze dojít za přispění jedné z největších bezpečnostních trhlin v dějinách Microsoftu: automatickým spouštěním obsahu nově vložených médií. Pokud je již počítač napaden, může se havěť snažit např. umisťovat zástupce na všechna vložená výměnná média, typicky USB flash paměti, externí pevné disky, ale svůj efekt to má i na síťových svazcích, k nimž přistupuje vícero uživatelů. Za výchozího stavu je nově vložená USB flash paměť prohledána systémem Windows a v některých případech (záleží na obsahu) se prostě spustí průzkumník, aby ukázal obsah složky. A v ten moment dojde k napadení cílového počítače. Pouhé vypnutí funkce AutoPlay se však rovná jen „zatažení závěsů u okna, z něhož se kdykoli může někdo podívat ven a nákazu i tak chytit“. Stačí v průzkumníku procházet disky a složky ručně a k napadení při zobrazení oné „nakažené“ složky dojde také.

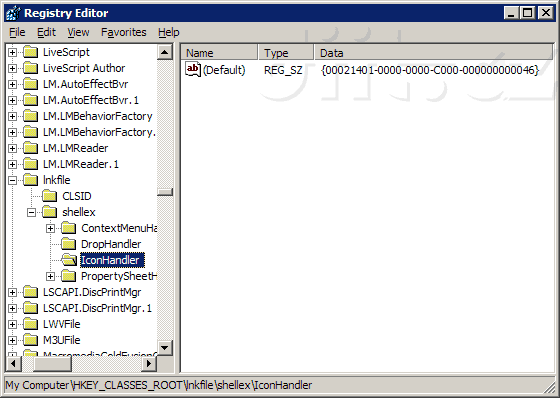

Řešením je zajistit, aby systém nezpracovával ikony souborů, hlavně zástupců. Tomu se dá pomoci velice jednoduše, smazáním hodnoty položky (Výchozí) ve větvi

v registru. Určitě je dobré si tuto větev a veškerý její obsah nejprve zazálohovat do souboru, aby bylo možné funkčnost po vydání záplaty opět obnovit. Až budete mít zazálohováno, otevřete položku (Výchozí) (v anglických Windows (Default)), smažte obsah položky a potvrďte.

Smazání položky způsobí, že všichni zástupci budou vypadat stejně – nebudou mít ikonu programu, který představují, ale nějakou výchozí (jakou, to nevíme, nezkoušeli jsme to). Aby změna nabyla platnosti, je potřeba restartovat počítač (nebo alespoň proces

Domníváme se, že vzhledem k aktivnímu zneužívání jde o tak vážnou bezpečnostní trhlinu, že Microsoft možná vydá záplatu mimo pravidelné druhé úterý v měsíci.