CacheOut umí obejít hardwarové zabezpečení procesorů Intel SGX

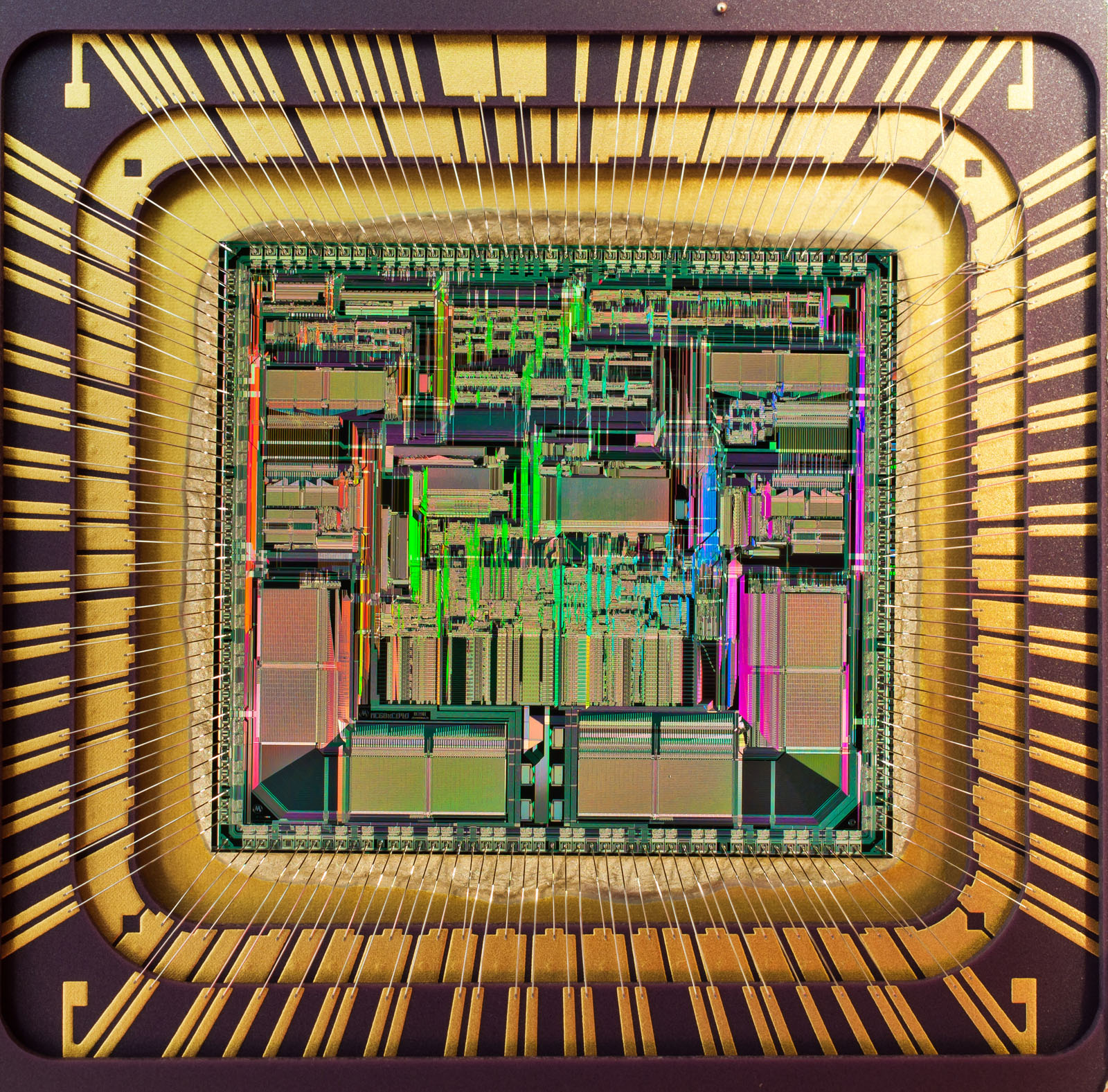

Stephan van Schaik, Marina Minkin, Andrew Kwong, Daniel Genkin (University of Michigan) a Yuval Yarom (University of Adelaide) publikovali práci, která popisuje bezpečností slabinu související se spekulativním prováděním instrukcí. Bug procesoru, který nazvali CacheOut, umožňuje útočníkovi získat data z datové L1 cache. Útočník navíc nemusí čekat, kdy se požadovaná data v L1 cache objeví, ale může si sám vybírat. Hardwarové bezpečnostní domény na dotčených procesorech nejsou schopny tomuto útoku zabránit.

Autoři uvádějí, že se jim podařilo slabinu využít na procesorech, které v podstatě odpovídají všem modelům postaveným na architektuře Skylake, které byly vydané do konce roku 2018 a některých modelech vydaných od roku 2019. Jde především o:

- Skylake (např. Core ix-6000)

- Kaby Lake (např. Core ix-7000)

- Cascade Lake (Xeony, HEDT)

- Amber Lake (7W Core ix-8xxxY ale i Core ix-10xxxY)

- Whiskey Lake (např. Core ix-8xxxU)

- Coffee Lake (asi i 4-6jádrové modely Coffee Lake-refresh, tj. 06_9EH 0xC)

Bug se netýká Broadwellu a starších, Atomů a Xeonů Phi. Podle autorů studie se na některých modelech vydaných po přelomu roku 2018 / 2019 podařilo Intelu nevědomky zabezpečení zlepšit při opravě bezpečnostního bugu TSX Asynchronous Abort (TAA).

Procesory společností AMD, ARM a IBM nejsou ohroženy, neboť jsou hardwarově odlišné a jejich zabezpečení se liší od Intel SGX.

Současné řešení Intelu spočívá v aktualizaci mikrokódu ve spojení se změnami v operačních systémech, které budou distribuované formou klasických aktualizací.