Podvoltování otevírá bezpečnostní díru v procesorech Intel

Intel SGX (software guard extensions) má mimo jiné chránit data uložená v paměti a to i před útočníkem s oprávněním administrátora (root). Kit Murdock, David Oswald, Flavio D Garcia (Univerzita Birmingham), Jo Van Bulck, Frank Piessens (Katholieke Universiteit v Lovani) a Daniel Gruss (Technologická Univerzita ve Štýrském Hradci) objevili, že to ne vždy funguje.

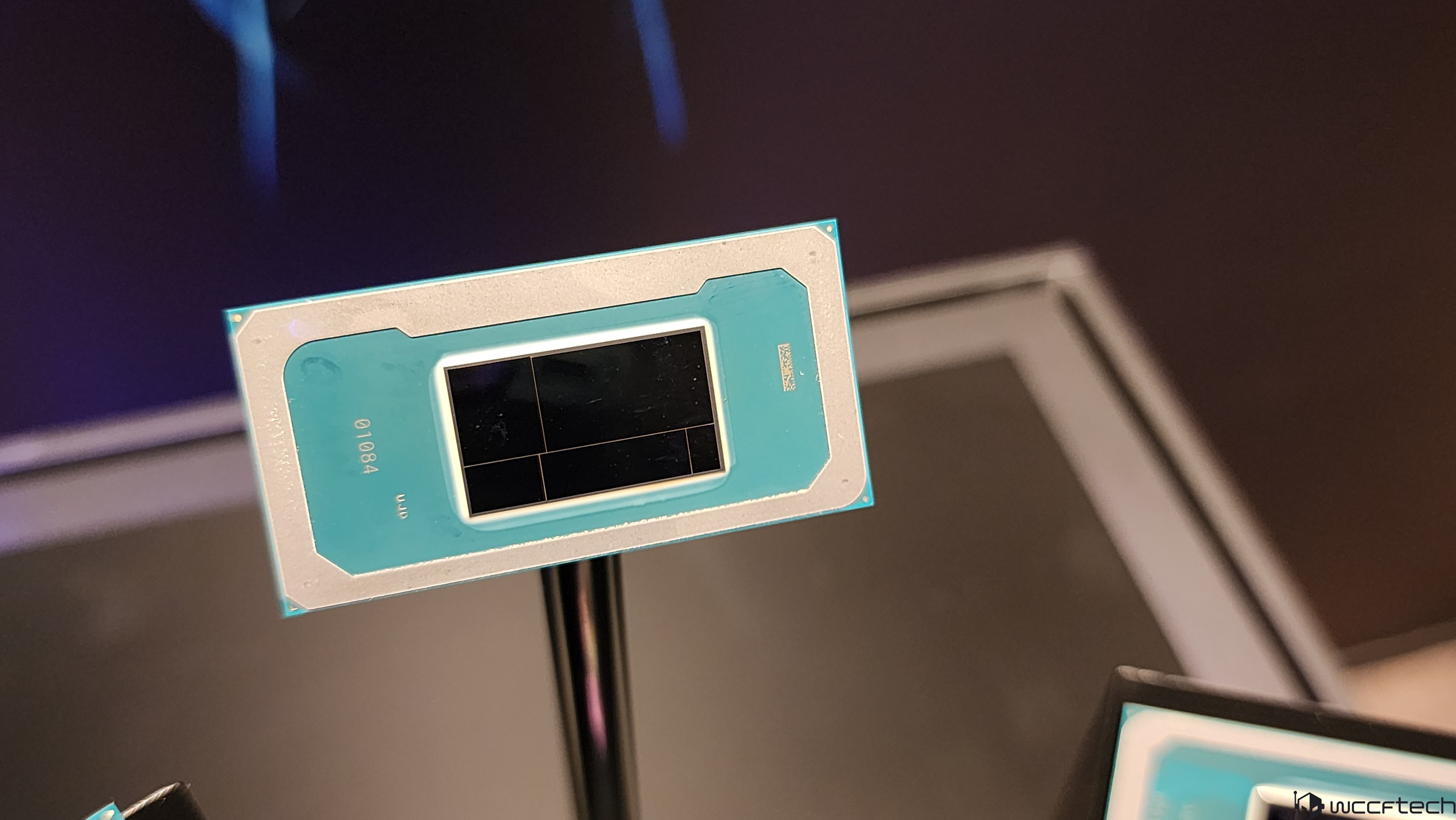

SGX lze totiž nabourat přes rozhraní pro snížení napětí procesu (undervolting), přes které lze data domněle chráněná Intel SGX libovolně měnit. Oproti slabině Rowhammer, která se rovněž specializuje na úpravu dat v paměti, umí Plundervolt měnit data chráněná SGX na úrovni procesoru. Útočník nepotřebuje být fyzicky přítomný u systému, útok lze provést vzdáleně.

Slabina byla odhalena v první polovině roku a Intelu nahlášena 7. června 2019. Intel měl půl roku na řešení situace. Tuto lhůtu využil k přípravě BIOSu s mikrokódem, které umožňují vypnout rozhraní pro podvoltování. Zranitelnost se týká všech systémů využívajících Intel SGX. To podporují všechny poslední generace procesorů včetně levnějších modelů (Celerony, Pentia). Využití SGX závisí na konkrétním nasazení systému.

Plundervolt, ilustrace: Sergei Gutnikov (CC BY-SA 3.0)