RECENZE: Lenovo ThinkPad X1 Carbon Gen6 - nejlepší ultrabook na trhu?

Kapitoly článků

Možnosti zabezpečení

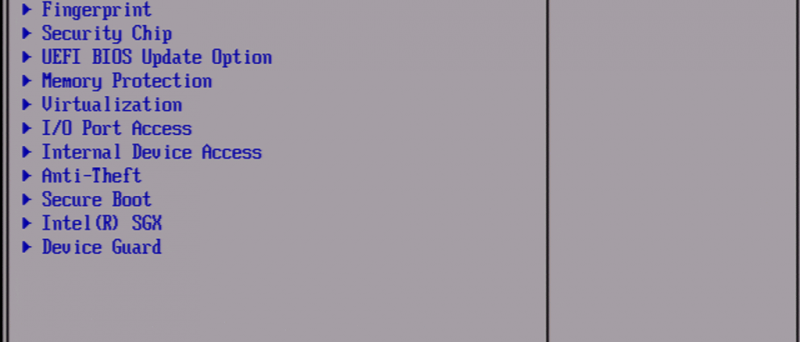

Protože ThinkPad X1 Carbon Gen6 je business class notebook, musí tedy nabídnout rozšířené možnosti zabezpečení. A na to se v této kapitole zběžně podíváme. Začneme tedy s BIOSem, který má vyhrazenou bezpečnostní sekci a můžeme zde mnoho věcí nakonfigurovat.

BIOS - Security

Jak můžeme vidět z rozcestníku, oproti běžným notebookům, kde lze typicky nastavit pouze heslo do BIOSu a heslo disku, ThinkPad X1 Carbon nabízí výrazně více možností.

Password

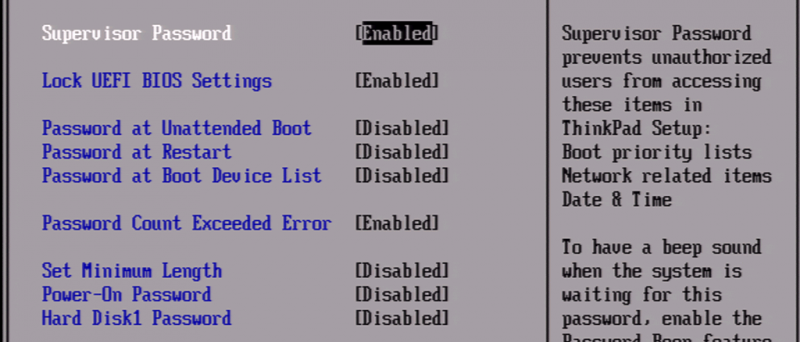

V této sekci můžeme nastavovat hesla pro různé věci, první na seznamu je Supervisor password. Toto heslo znemožní měnit nastavení bootování, sítě a data s časem. Nicméně pořád je možné do BIOSu vlézt a měnit jiná nastavení. Doporučuji tedy zapnout i druhou volbu označenou jako „Lock UEFI BIOS Settings“, případný cizí návštěvník pak bez znalosti hesla Supervisora nezmění v BIOSu vůbec nic.

Další volby jsou víceméně jasné z popisu, notebook bude požadovat heslo při spuštění z vypnutého stavu, při restartu či pokud chceme bootovat z jiného zařízení za pomoci klávesy F12.

Také můžeme nastavit minimální délku hesla, Lenovo dovoluje rozpětí jeden až 64 znaků, přičemž hesla pak musí být dlouhá tolik znaků, kolik nastavíme jako minimum. Mohou být samozřejmě delší, nicméně psát více jak třicet znaků při každém bootu mi přijde jako trochu overkill.

Můžeme také zapnout Power-On password, toto heslo je pak vyžadováno po každém zapnutí notebooku před samotným bootováním a liší se od hesla supervizora. Další volbou je pak heslo pro interní SSD. Můžeme tak nakonfigurovat tři různá hesla, přičemž při každém bootu můžeme zadávat dvě různá, navíc dlouhá až 64 znaků.

Fingerprint

Testovací kus je vybavený čtečkou otisků prstů, osobně považuji biometriku za spíše děsivé a nespolehlivé řešení, které lze snadno oblbnout, nicméně jsem ochotný biometriku používat pouze společně s nějakým heslem. Můžeme povolit autentifikaci před startem systému ještě v BIOSu za pomoci otisku prstu, nicméně je zapotřebí dodat ještě Power-On heslo nebo heslo supervizora.

Můžeme měnit i prioritu čtečky, mělo by totiž být možné použít externí USB čtečku otisků prstů. Já osobně preferuji toto nastavení změnit na Internal Only, protože externí čtečka může být „cinknutá“. Volba Security Mode mění chování při startu při použití otisku prstu, v nastavení High je vyžadováno heslo supervizora, Power-On není akceptováno. Poslední možnost je pak vymazání uložených otisků z notebooku.

Security Chip

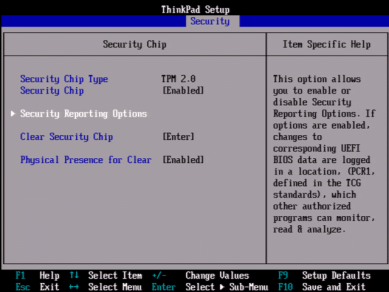

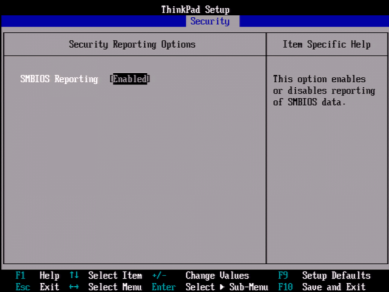

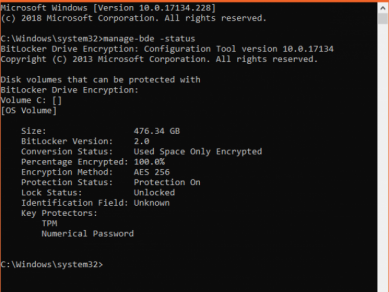

V této sekci můžeme nastavovat TPM čip, TPM se hodí, pokud používáte Windows a BitLocker. Verze 2.0 je restriktivnější, vyžaduje totiž UEFI a Secure Boot, což verze 1.2 nevyžaduje. Nicméně na ThinkPadu X1 Carbon je k dispozici pouze TPM 2.0. TPM můžeme vypnout nebo zapnout, můžeme také vymazat veškeré klíče a zapnout nutnost potvrzení, pokud s TPM děláme nějaké akce, například přípravu pro BitLocker, který dělá jisté změny. V sekci Security Reporting Options můžeme zapnout pouze volbu „SMBIOS Reporting“, dřívější ThinkPady měly možnost zvolit reportování pro NVRAM, CMOS a BIOS ROM Strings, na Carbonu je ale nenajdeme.

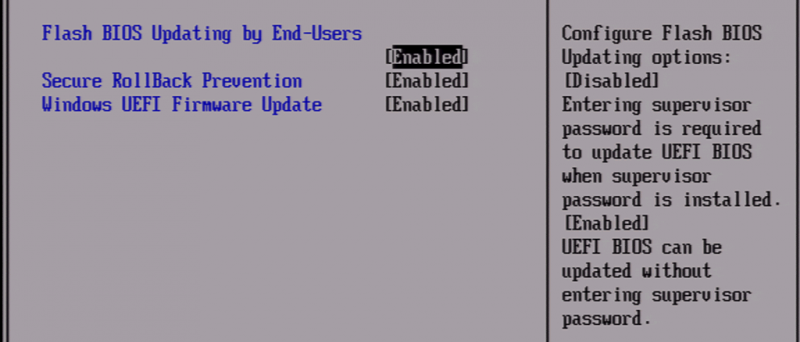

UEFI BIOS Update Option

V této sekci můžeme zakázat uživatelům flashovat BIOS, pokud neznají heslo supervizora. Secure Rollback znemožňuje flashnutí starších verzí BIOSu, pokud tuto volbu přepneme do stavu Disabled, můžeme flashnout starší verzi.

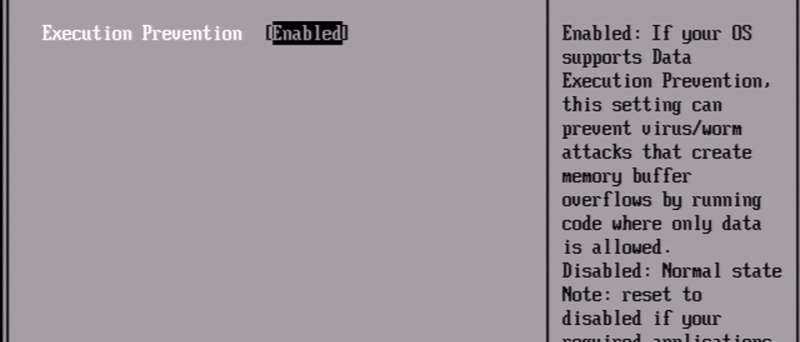

Memory Protection

V této sekci můžeme zakázat nebo ponechat povolenou funkci DEP, Data Execution Prevention. Doporučuji spíše ponechat v zapnutém stavu.

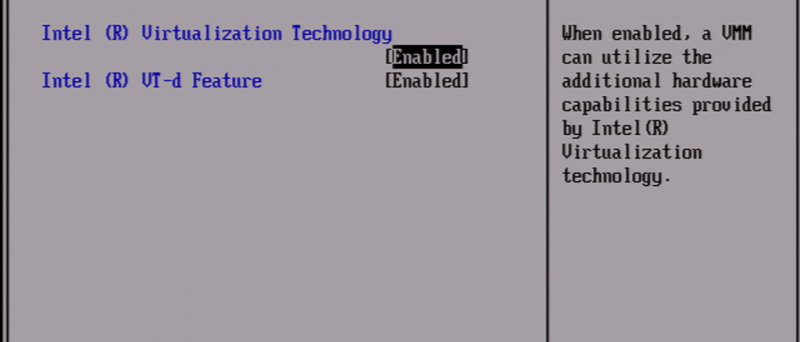

Virtualization

V této sekci můžeme zapnout nebo vypnout virtualizaci procesoru Intel a případně povolit nebo zakázat rozšíření VT-d.

I/O Port Access

Pokud chcete zakázat některé komponenty jako například čtečku karet, webkameru, mikrofon a tak podobně, můžete tak učinit v této sekci. Zařízení jsou pak zcela vypnuta a nedostupná v operačním systému. V továrním nastavení je vše povoleno.

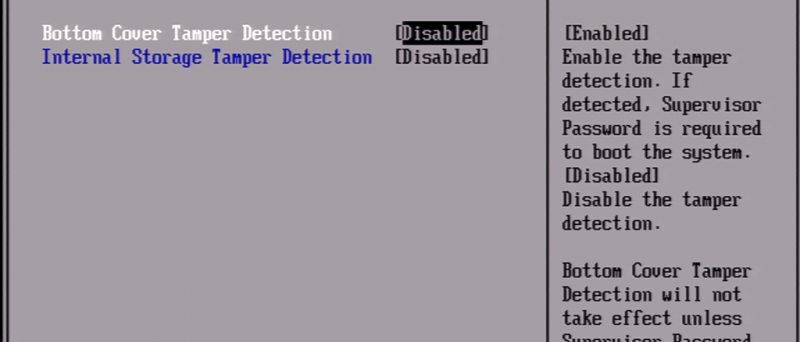

Internal Device Access

Pokud chceme zabránit, aby jen tak někdo otevíral notebook, nebo měnil disk, můžeme obě volby zapnout. Obě ale vyžadují nastavené heslo supervizora a při nasazení ve firmě je optimální, aby toto heslo znal místní IT administrátor a ne koncový uživatel. Tyto volby jsou defaultně vypnuté.

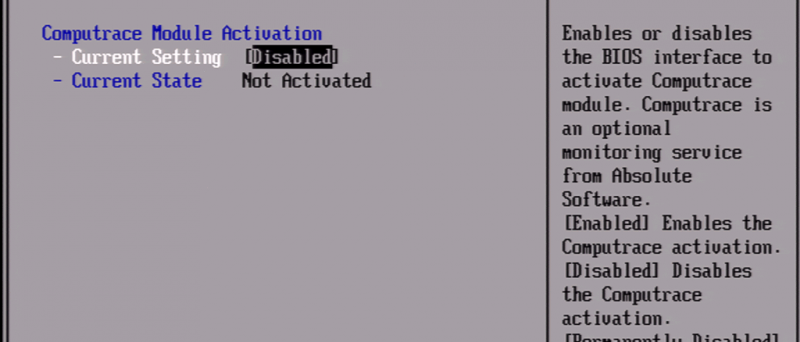

Computrace

Computrace možná znáte, jedná se o službu, která je dostupná i na noteboocích s CPU Intel a primárně má zajistit, aby bylo možné notebook dohledat, pokud je ukraden nebo se někde ztratí. Pokud by Carbon měl procesor s podporou Intel vPro, byly by možnosti lehce rozšířenější a primárně řešené skrze vPro. V Carbonu bez vPro zajišťuje chod této služby Absolute Software, nicméně nijak hloubkově jsem tuto funkci netestoval. Standardně je toto nastavení vypnuto.

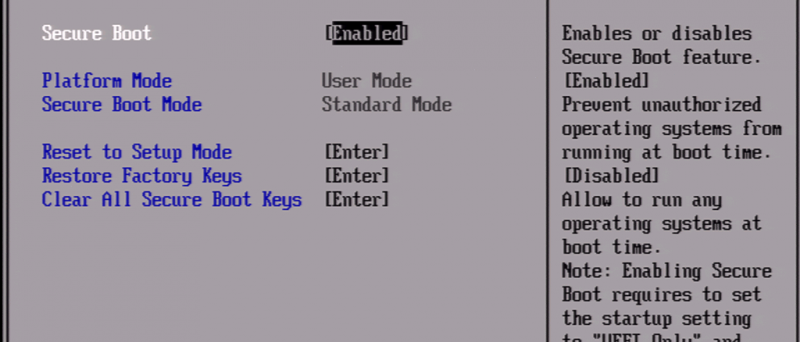

Secure Boot

Secure Boot myslím netřeba detailně představovat, v kombinaci s Windows 8/10 by se mělo jednat o víceméně defaultní možnost společně s UEFI. V této sekci můžeme resetovat Secure Boot klíče, nahrát své vlastní, či obnovit tovární nastavení, případně Secure Boot kompletně vypnout.

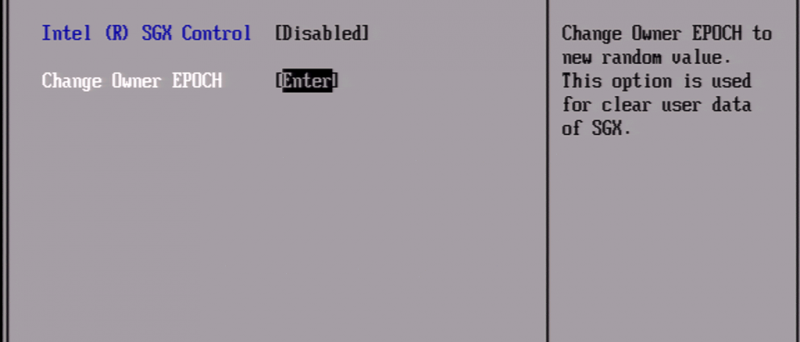

Intel SGX

Intel SGX intrukce spatřila světlo světa primárně s generací Intel Skylake, v podstatě umožňuje vytvářet bezpečené enklávy, kde můžeme schovat kód, který pak není přístupný ani operačnímu systému. Bohužel SGX se nevyhnula nějaká ta bezpečností chyba a má dokonce svůj název, BranchScope. SGX tedy doporučuji spíše vypnout, pokud ji nutně nepotřebujete, defaultně je totiž SGX nastaveno na „Software Controlled“.

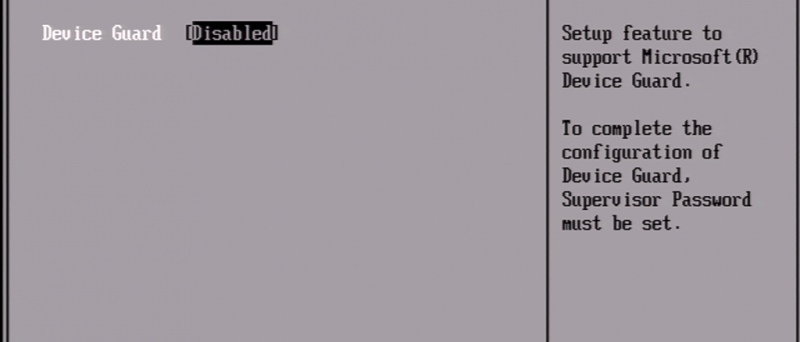

Device Guard

Microsoft Device Guard je v podstatě sada funkcí, která má údajně zlepšit bezpečnost počítače a hlavně zvýšit odolnost vůči malware, umožní tedy aby běžel pouze „dobrý“ kód. Device Guard vyžaduje VSM, tedy Virtual Secure Mode. Díky virtualizaci tak mají běžet důležité systémové procesy odděleně a tím ztížit případné útoky na systém. Tuto funkci jsem detailně nestudoval a netestoval, vyžadovalo by to výrazně více výzkumu a času, který aktuálně nemám. Doporučuji se podívat na poměrně zajímavý článek, který Device Guard řeší: https://blogs.technet.microsoft.com/ash/2016/03/02/windows-10-device-guard-and-credential-guard-demystified/

BitLocker

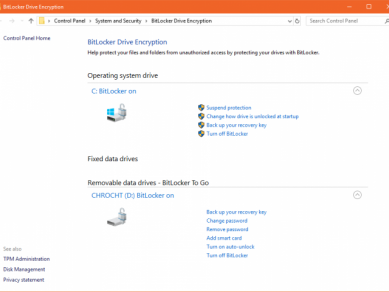

Jelikož notebook má TPM a má nainstalované Windows 10 Pro, není téměř důvod proč nešifrovat disk BitLockerem. Samozřejmě pokud nedůvěřujete TPM čipu a Microsoftu, můžete použít jiné řešení, například VeraCrypt. Rozběhnutí BitLockeru je poměrně jednoduché, stačí mí funkční TPM a Windows 10 Pro nebo Enterprise, verze Home není podporovaná.

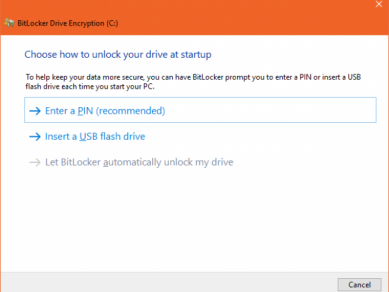

U BitLockeru můžeme po jeho zapnutí volit různé varianty odemčení, můžeme zadávat PIN nebo heslo před spuštěním systému, což je užitečné v rizikovém prostředí, nebo pokud chceme ochránit paměť RAM. Pokud totiž umožníme počítači nabootovat, útočník pak snadno zmrazí paměti tekutým dusíkem, vyndá je z počítače a snadno dumpne jejich obsah. Útočník pak může zkoušet crackovat hashe hesel, které bydlí v RAM a pokud se to podaří, může se do počítače pohodlně přihlásit. Samozřejmě takový útok vyžaduje fyzický přístup k hardwaru, což samo o sobě bývá game over. Jednodušší může být použití keyloggeru, odposlouchávat procesor, klávesnici, nebo se uživatele slušně zeptat baseballovou pálkou, zda nechce zadat heslo do svého počítače.

BitLockerem můžeme samozřejmě šifrovat i externí disky a USB klíčenky, u USB klíčenek osobně používám heslo namísto obnovovacího klíče, přičemž u některých počítačů mám nastaveno automatické odemykání. Pokud za pomoci USB flashky přenášíte důležitá data, doporučuji ji šifrovat BitLockerem. Nevýhoda je, že takovou flashku přečteme pouze na systémech Windows Vista nebo novějších. V linuxu tuším existuje balíček, který umí pracovat s BitLockerem v režimu čtení, ozkoušené to ale nemám.

Ve Windows 10 si Microsoft dělá s BitLockerem v továrním nastavení z uživatelů dobrý den a při použití BitLockeru použije šifrovací metodu XTS-AES 128. Jedná se údajně o lepší metodu než jen AES-128 a všechny moderní procesory umí toto akcelerovat, nicméně doporučuji udělat menší zásah za pomoci GPO a vynucovat alespoň AES-256. Bohužel od dob Windows 8 a Windows Server 2012 není možné použít BitLocker s možností AES-256 with Diffuser. Microsoft tvrdí, že se jedná o vlastní algoritmus a není podporovaný z hlediska hardwarové akcelerace. Zlé jazyky tvrdí, že Microsoft toto udělal na žádost NSA, protože AES-256 with Diffuser se špatně crackuje a je bezpečnější. Zároveň existuje názor, že varianta AES-256 with Diffuser je méně bezpečná, než XTS-AES, protože neproběhly žádné pořádné audity a testy.

Při šifrování disku za pomoci BitLockeru můžeme také vybrat, zda chceme zašifrovat celý disk, nebo pouze využité místo. Já osobně typicky zašifruji celý disk, pokud zašifrujeme jen využité místo, případný útočník může zjistit kolik místa na disku je reálně využito. Obnovovací klíče pak doporučuji uložit v bezpečné formě na bezpečné místo, například je můžeme uložit do KeePassu, nebo ve formě textového souboru, který proženeme přes PGP a uložíme si ho na nějaký externí disk nebo server, který je ideálně offline. Určitě bych nedoporučil ukládat obnovovací klíče na svůj Microsoft účet. Samozřejmě je možné, že po přečtení těchto řádků si řeknete „Autor je blázen!“, nebo „K čemu šifrovat, když nic špatného nedělám, nemám se přece čeho bát!“. Na to mohu odpovědět pouze to, že to že jsem paranoidní neznamená, že po mě nejdou. ;)